本文基于一个虚构的工业控制系统环境,详细介绍了攻击者入侵企业的工业控制网络,并从其服务器中成功盗取重要生产数据的过程.

案例背景

工厂A得到一笔关键的订单后,一跃成为当地的明星企业.经过几年发展,不光拓展了生产规模,还建立起一支初具规模的科研团队,开发出好几种新产品,销路很不错.

专门受雇入侵网络的攻击小组X最近接到一笔生意,任务是窃取工厂A新产品的生产工艺、图纸、配方等资料.

案例描述

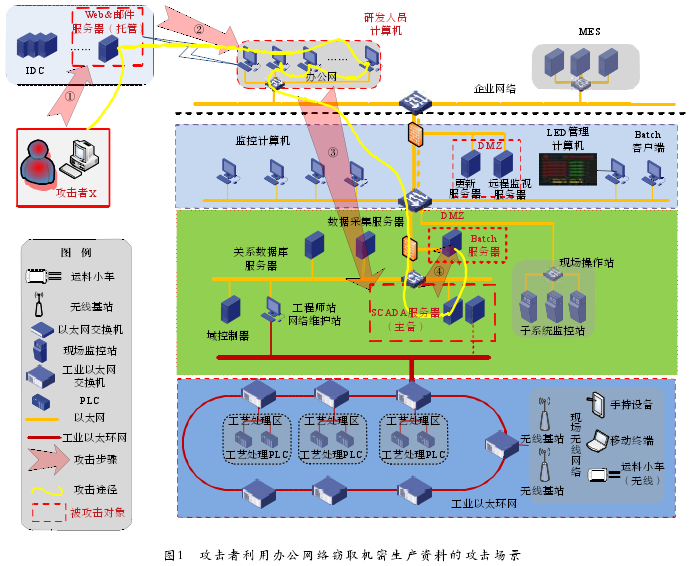

攻击小组X通过工厂A托管在IDC的服务器逐步攻击渗透,最终侵入工厂A的工业控制网络,并从Batch服务器中成功盗取重要生产数据,攻击场景见图1.入侵过程具体描述如下:

第一步:设法入侵工厂A对外的网站(托管在IDC的服务器).

网站是外包开发的,代码已经好多年没有升级维护了,所以入侵一点都不困难.但X很快发现网站服务器并不在工厂本身的网络中,而是托管在IDC机房.此外,X发现这台服务器同时也是工厂A的邮件服务器.X读了服务器上保存的邮件,了解到不少工厂A的情况,甚至还看到一些技术文档,但其中并没有想要的完整工艺资料.

第二步:渗透入侵办公网,控制科研人员办公计算机.

在看了很多邮箱后,X在一个科研人员的收件箱里发现一封尚未 接 收 的 邮 件 , 里 面 有 一 个软件.X修改了这封邮件,给软件捆绑上了木马.第二天,X发现这封邮件已经被接收.同时,木马的控制端也收到了一个连接.X通过控制端查看了被控电脑,果然是一个科研人员的办公电脑.

X 在这台电脑中找到一些技术资料并交给雇主,雇主并不满意,称资料非常不完整,并且不是工厂A现在那些新产品的资料.于是X继续对网络进行渗透,很快又控制了研发部门的几台电脑,但仍没有找到雇主想要的资料.

X继续进行渗透.半个月后,已经控制了办公网中二十多台电脑.X仔细检查每一台被控电脑,寻找有价值的数据,但都没有想要的工艺资料.

第三步:从办公网渗透入侵工业控制网络,控制SCADA服务器.

雇主告诉X,生产系统中负责执行生产任务的Batch服务器里一定会有完整的工艺资料,MES(制造执行系统)相关服务器中也可能有.同时雇主也告诉X,MES服务器和办公网之间可能是直接连接的,建议他们优先考虑入侵MES.

但X在网络中没找到MES,怀疑可能这些电脑本身的安全措施比较严格,扫描等常用网络探测措施都无法发现.而Batch服务器因为和办公网之间有防火墙隔离,无法直接访问到.

在监视一台电脑的桌面时,X看到一个运行着的SCADA监控界面.X非常兴奋,因为之前一直认为办公网和工业控制网络是彻底隔离的,没想到有人为了方便随时查看系统的状态,让办公网也可以连接SCADA服务器.

X查看这台电脑的当前连接,知道了SCADA服务器的IP地址.再通过分析电脑上安装的SCADA软件,很容易得到了该厂使用的软件名称和版本信息.在网上搜索了软件的相关信息后,X发现他们所使用的软件版本较旧,存在好几个严重漏洞.

X设法找到了同一版本软件,在自己的系统上搭建测试环境,开始编写针对这些漏洞的攻击程序.因为这些漏洞的利用难度都不大,所以只用了一天,程序就写好了.

利用攻击程序,X顺利地控制了SCADA服务器.有了SCADA服务器作为跳板,现在X可以在工业控制网络中横行无忌了.X高兴地发现,这里很多电脑甚至连操作系统补丁都没有及时更新,存在大量漏洞.很快,X找到了用来执行生产任务的Batch服务器.

第四步:侵入Batch服务器,盗取机密生产数据.

X 发现 B a t c h 服务器所运行的控制软件也同样存在很多漏洞.所以,X并没有费多大力气,也成功入侵了Batch服务器.在服务器的生产数据库里,获得了完整的工艺数据.X把窃取的资料交给雇主,雇主很满意.

案例结果

不久后,工厂A在市场上发现了和自己的新产品类似的仿制品,检验后发现成分组成和各方面性能几乎都完全一样.这些仿制品的生产商是工厂B.

虽然说网络是一把双刃剑,但是网络信息时代也是人类文明进步的标志,总归是利远大于弊,只要运用得当,不仅能给人们的日常生活带来极大的便利,也能够为社会经济文明的发展带来动力。...

日常生活中个人对计算机的使用尚且会偶尔出现安全问题,企业因其具有一定的私密性,更加容易在计算机网络安全方面产生不可预知的隐患。在当今的大数据时代,要善于结合大数据技术加强企业计算机网络安全防护,确保信息不被偷窃泄露。...

随着社会经济的不断发展,我国油田企业发展步伐逐渐加快,在这个过程中,逐渐实现了信息技术与网络技术的融合,这推动了各个产业间信息化建设的有效性运作。...

1概述随着互联网的高速发展和IT网络设备的更新,IT网络设备技术的成熟应用使计算机网络深入到人们生活的各个方面。网络带给人们诸多好处的同时,也带来了很多隐患。企业面临着信息外泄,服务器遭受黑客攻击,大量数据遭受篡改,特别是从事电子商务的企业,...

年来,网络安全事件频出,攻击手段层出不穷,面对日益严峻的网络安全形势,国家相关部门不断加大网络安全检查力度,以查促改,补齐短板,初见成效。...

中国的互联网在最近一些年发展得如火如荼。截至2009年12月,全国网民有近四亿,成为名副其实的全球互联网大国。而网络犯罪事件却也频频发生,譬如黑客入侵、制造恶意代码、恶意Plug-in致瘫计算机系统、BUG攻击等破坏了网络教育教学秩序,计算机房网络安全工...

本文分析了作者所在地市烟草商业企业网络安全现状,结合国家及行业要求,从责任意识、制度建设、技术防护、考核问责等方面探讨了网络安全工作责任的落实。...

随着信息技术与网络技术的不断发展,计算机病毒已发展成为危害企业正常运行的一大问题。根据美国《金融时报》报道,现在平均每20秒就发生一次入侵计算机网络的事件,超过三分之一的互联网被攻破。国内百分之八十的网络存在安全隐患,百分之二十的网站有严重...

一引言随着互联网应用的蓬勃发展,企业网信息服务快速增长,网络环境日益复杂。为了保障企业网的高效安全运行,网络安全问题也越来越重要。由于企业网服务对象的特殊性,对于企业网网络攻击经常来自网络内部。常规的防火墙、入侵监测等安全防护设备,...

在科技迅猛发展的当今背景下,石油企业想要提升自己核心竞争力的重要一点就是提高自己企业的信息化水平。然而在提升信息化水平的同时,网络信息方面的安全问题也在日益增多。...