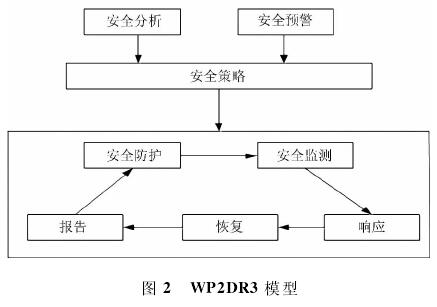

2.1.3 AWP2DR3网络安全体系模型根据上述的P2DR2安全模型的防护特点以及不足之处,本 文 设 计 了 一 种 新 型 网 络 安 全 模 型,即AWP2DR3安全模型,该模型主要由八个模块构成,分别是安全分析模块、安全预警模块、安全策略模块、安全防护模块、安全监测模块、报告模块、响应模块以及恢复模块等。具体的AWP2DR3安全模型结构示意图如图2所示。

AWP2DR3安全模型的设计思路为:首先针对校园网络环境、服务对象特点、网络结构、业务类型等方面进行深入研究和探讨,全面总结出校园网络面临的安全威胁,根据现有的安全风险条目在预警模块的基础上制定出基于校园网络安全的防护策略。该安全模型以安全策略为核心,利用先进的数据加密算法以及攻击入侵防护技术为整个校园网络提供全方位的保护,利用系统漏洞检索技术以及攻击入侵预警技术来发现网络中潜在的安全隐患,然后利用响应模块来及时弥补系统漏洞。其具体功能包括安全体系升级、系统漏洞升级以及应用软件升级等。报告模块会详细记录系统操作方式,并为制定和执行网络安全策略提供保证,从而进一步促进校园防护机制由静态转换为动态,以此提高校园网络的整体安全水平。

2.2遗传神经网络算法在入侵检测中的应用

在具体构建校园网络安全体系过程中,比较重要的环节就是入侵的检测。总体上来讲,黑客的入侵行为具有明显的行为特征,而且这些特征可以用相关数据表现,因此只要掌握数据特征与入侵行为的相互关系就可以及时有效地抵御黑客的入侵行为。

2.2.1智能算法在入侵检测中的应用现阶段,关于黑客的入侵检测技术还集中在人工智能方面,比如BP神经网络算法、遗传算 法 以 及RBF神经网络算法都已经应用在入侵检测方面,而且这些算法还能够大幅度提高系统检测入侵行为的效率[5].严格地说,上述算法都有一些应用缺陷:BP神经网络算法和RBF神经网络算法容易造成维度灾难以及局部极小化等,而遗传算法的入侵检测效率以及识别效果都不理想。根据上述的算法分析,本文采用了BP神经网络算法与遗传算法相结合,设计出一种混合型算法。具体来讲,就是利用遗传算法来处理BP神经网络算法中的权值取值问题,从而让BP神经网络算法不易过早地造成局部极小化,从而提高校园网络的入侵检测效果。

2.2.2入侵检测一般流程入侵检测技术通常简称为IDS,其实就是一种能够有效抵御内部或者外部入侵行为的安全防护措施[6].一般情况下,设计的校园网络都会制定非常严格的数据标准以及安全行为准则,但是入侵行为往往会造成数据不标准或者安全行为不规范,因此如果系统能够及时识别不标准的数据或者不规范的安全行为,那么就能够及时制止黑客的入侵行为[7].

入侵检测技术首先进行数据提取,然后针对数据进行分析,从而发现和统计入侵行为特征,最后针对入侵行为进行及时报警和处理[8].需要注意的是,入侵检测技术只是针对内部或者外部的入侵行为进行检测,并没有具体的入侵处理能力,只是为下一步的入侵处理提供前提条件。

2.2.3 遗传神经网络算法构建BP型神经网络是一种得到广泛应用的神经网络,其采用了反向传播技术。详细地说,BP型神经网络具有正向传播和反向传播能力,当输入层之间完成信息处理后,如果得到的结果与系统设定的期望值差别过大,则可以利用反向传播技术来调整BP型神经网络的权值,而且该过程可以一直循环直到得到满意的结果为止。

BP神经网络主要处理大规模的输入和输出的映射关系,比如可设输入向量为n维向量,输出向量为m维向量等。在具体的调整和处理神经网络权限过程中,由于该算法为局部梯度下降等法,因此传统模式下的BP神经网络算法的收敛速度较低,而且容易造成局部极小化。

由于BP神经网络的检测效率低以及易造成局部极小值化等特点,因此该算法在入侵检索领域受到了极大的限制。针对BP神经网络存在的算法缺陷,本文提出利用遗传算法来改善BP神经网络的权值,以此弥补BP神经网络算法的劣势。

首先分析并计算基于BP神经网络的输出误差梯度,具体关系式为:

根据式(1)可知,如果网络的输出值与系统设定的期望值之间的误差出现平坦状态时,该输出值误差梯度值趋向于0,即δk趋向于0.δk的计算表达式为:

其中:ok表示为训练过程的实际输出值,dk表示为对应的期望输出值。当BP神经网络的训练过程趋向于收敛时,dk和ok之间的误差趋向于0.为了改善BP神经网络的易于造成局部极小化,本文专门构建变换函数,具体表达式为: