1 引言

在网络安全保密风险评估中,笔者发现名为Lcass的程序具有运行无窗口、通过感染U盘传播等木马典型特点,具有一定代表性.为评估其安全保密危害,有必要对其攻击特点进行分析与监测,为此搭建了攻击分析与演示实验环境.

2 木马程序分析过程

2.1 分析环境

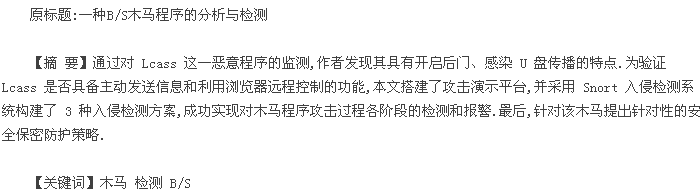

为分析和验证木马程序功能,采用交换机搭建了网络分析与验证环境,配备4台计算机,其中1台用于提供DNS服务,1台用于监测(安装Snort入侵检测系统),1台用做被攻击计算机,1台用做攻击计算机,网络拓扑见图1.

本分析实验在独立计算机Windows操作系统下进行,采用了WireShark、RegSnap、Cports等辅助监控分析工具,结合网络攻击等特点进行验证.

2.2 木马组成

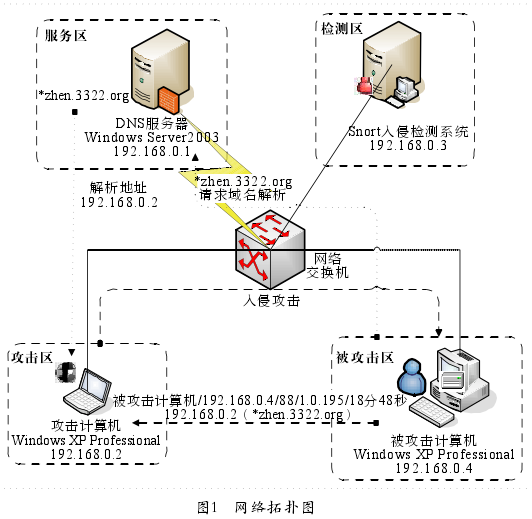

对比操作系统的服务,发现木马程序Lcass利用 "PnP plug On Service"服务启动,以达到长期控制受害计算机的目的.木马程序采用了容易混淆用户为正常服务的描述信息,如图2所示.

提取木马可执行程序Lcass,在实验计算机上通过RegSnap工具监测木马执行前后文件的差别,发现与木马程序Lcass相关的组成文件包括Lcass.dll、Lcass.exe、Mswinsck.ocx、Ntsvc.ocx,均位于C:\WINDOWS\system32\目录下.其中,Lcass.e x e 是主体文件,也是自身通过 U 盘传播扩散的主文件,Mswinsck.ocx是提供网络后门的程序.

2.3 网络回连报信

从操作系统本地防火墙例外列表中,发现木马程序Lcass主动避开本地防火墙,怀疑其具有外连通信能力,采用Wireshark监测,发现木马程序向*zhen.3322.org发起连接.

在实验环境中通过DNS服务器转化到监测计算机后,监测相应的端口,利用Wireshark捕获到被攻击计算机主动向监测计算机发送了系列规则信息,信息结构如下:

被攻击计算机/192.168.0.4/88/1.0.195/18分43秒被攻击计算机/192.168.0.4/88/1.0.195/18分48秒被攻击计算机/192.168.0.4/88/1.0.195/18分54秒被攻击计算机/192.168.0.4/88/1.0.195/19分0秒回连信息包括被攻击计算机名、IP地址、打开端口、程序版本、木马启动时间等,其中被控制计算机IP地址和打开端口是向攻击者用于远程控制的两个重要信息,攻击者可以通过收到的IP地址和打开端口信息,向被攻击计算机发起远程控制攻击.

2.4 开启远程控制后门

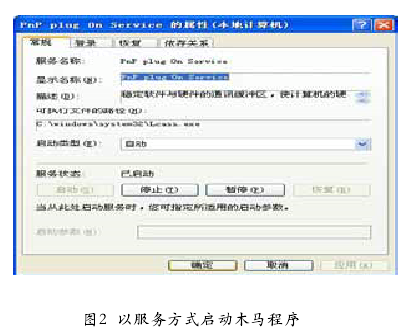

通 过 C p o r t s 监测 , 发现木马程序利用mswinsck.ocx模块文件开放TCP 88端口,等待攻击者发起攻击,如图3所示.

木马程序开放的后门是一个采用Web登录的ZDC-WEB-SERVER后台,利用浏览器尝试登录后门地址入口,需要注册用户身份认证才能进入后门控制台.该后台服务主要利用Driver.pl(驱动器选择)、File.pl(文件管理)、Upload.pl(文件上传)、UrlDown.pl(通过URL下载执行文件)等多个pl脚本文件,实现远程控制攻击服务.

经过身份认证后进入远程控制后台,发现该后门具有驱动器选择、文件上传、文件下载、查看屏幕(监视远程桌面)等远程控制功能,与分析木马程序获得的pl服务脚本构成是基本一致的.通过浏览器远程控制被攻击计算机的界面如图4所示.

2.5 利用U盘传播

插入U盘到被攻击计算机,木马程序会自动在U盘生成autorun.inf和RECYCLER文件夹(文件夹内为隐藏的Lcass.exe木马程序),当U盘再次插入到其他计算机时会通过自动播放,或劫持"打开""浏览"诱导用户激活木马程序,实现木马程序利用U盘扩大传播的目的.

综上所述,该B/S木马程序能够实现隐藏无窗口,采用混淆服务加载木马程序实现自启动,通过穿透防火墙开启后门,等待攻击者利用.木马能够悄悄潜入U盘,通过U盘传播来扩大攻击范围,能够通过网络主动回连报信.攻击者通过报信信息,不需要任何专用控制端程序,仅需要通过浏览器作为控制端就可以很方便实现文件管理、监视屏幕等远程控制攻击,这是这款B/S木马程序的最明显特点.

3 检测方法

分析结果表明木马程序具有回连报信、远程控制等功能.为有效检测和发现该木马程序活动情况,根据其攻击的网络数据流特点,在检测计算机上部署了Snort入侵检测系统,Sonrt是一种开源的入侵检测系统,通过监测该木马不同阶段的网络攻击数据流特点,构造了三类入侵检测规则分别作为入侵检测方案进行测试.

3.1 木马启动检测

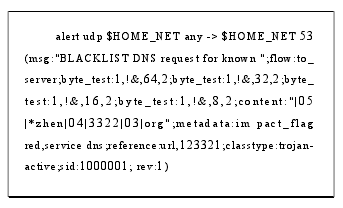

木马程序启动时会向指定域名进行解析,以此作为特征码设计检测规则如下:

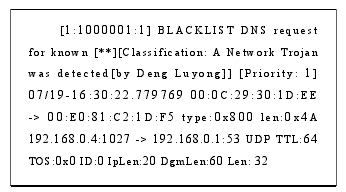

经Snort入侵检测系统检测,成功得到黑名单域名请求报警信息如下:

入侵检测结果表明木马程序在每次开机时会申请特定域名解析一次,如成功,则停止域名解析请求,如解析不成功,则会不断发出域名解析请求,Snort入侵检测系统则会收到大量黑名单域名请求报警信息.

3.2 发送信息检测

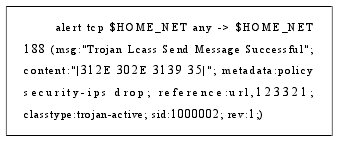

木马程序会向指定域名成功解析的计算机发送受害计算机信息,提取发送信息共有串作为特征码设计检测规则如下:

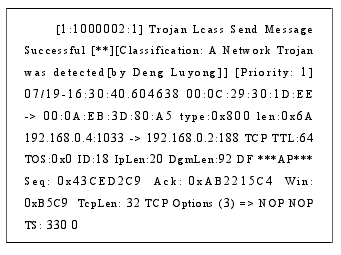

经Snort入侵检测系统进行检测,成功得到木马发送信息成功报警信息如下:

该部分检测实验需要在攻击计算机构建木马接收信息程序,木马程序成功发送报信信息,Snort入侵检测系统才能够检测到木马程序发送信息成功的报警信息.

3.3 入侵攻击成功检测

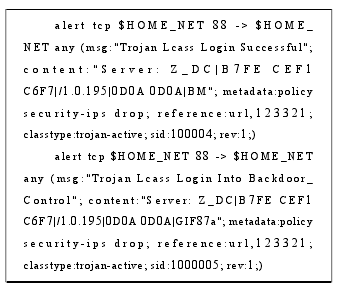

在攻击计算机上经身份认证后,进入被攻击计算机后台时,根据特征字符串设计两条检测规则如下:

经实验检测,Snort入侵检测系统能够得到进入被攻击计算机后台成功的报警信息.

Snort入侵检测系统能够分阶段实现对该木马的活动进行检测,并发出报警信息,可以帮助管理员监测和发现感染木马程序的受害计算机.

4 结语

通过分析木马程序的特点和功能,结合木马程序的各阶段攻击特征构建入侵检测规则,经Snort入侵检测,能够实现对木马活动情况检测报警.在预防方面,应安装防病毒软件或网络入侵检测系统,启动实时监控进行预警.同时,鉴于B/S木马通过浏览器远程控制的便利性,通过划分较小安全域防止受害计算机被内部攻击利用,严格控制U盘的使用防止木马程序传播,加强对涉密信息系统的检查和风险评估,防范该类木马程序的攻击,避免对涉密信息带来泄密风险.

一、计算机网络安全的主要隐患(一)计算机网络软硬件技术不够完善。由于人类认识能力和技术发展的局限性,在设计硬件和软件的过程中难免留下种种技术缺陷,由此造成信息安全隐患。如Internet自身协议的开放性虽极大地方便了各种计算机入网,拓宽了共享资源...

医院应用场景需要信息系统提供高可用,高稳定性的服务,因此为避免系统或应用在升级中出错影响业务运营,内网服务器升级一般相对滞后,特别是老旧服务器或系统长期不打补丁或升级,导致一些“老”漏洞对于医院来说都是零日漏洞。...

本文基于一个虚构的工业控制系统环境,详细介绍了攻击者入侵企业的工业控制网络,并从其服务器中成功盗取重要生产数据的过程.案例背景工厂A得到一笔关键的订单后,一跃成为当地的明星企业.经过几年发展,不光拓展了生产规模,还建立起一支初具规模的科研团队,开...

1RSA算法描述RSA算法是由R.Rivest、A.Shamir和L.Adlernan三人于1978年研究提出的,是迄今得到最广泛应用的非对称密码算法。RSA算法理论完善,安全性良好,可用于数据加密、数字签名与身份认证,满足网络安全的多方面需求,同时算法易于实现,得到...

1引言DDoS[1]全名是DistributedDenialofservice(分布式拒绝服务攻击),它是一种分布式的协同发起的拒绝服务攻击,借助数百、甚至数万台被入侵后安装了攻击进程的主机同时发起的集团行为.它是危害更大、更易于达到攻击效果、更难以抵御和追踪的...

1引言分析评估网络攻击源行为特点及攻击能力有助于增强网络安全防护措施的有效性和针对性.传统安全监测防护通常以企业网为边界,仅能捕获攻击源针对该企业网发起的局部攻击行为,难以对攻击源行为进行有效分析.当前,骨干网安全监测条件日渐成熟,一...