4.2.3 资产关键度的量化

一个组织的网络中通常都有不同网络设备以及应用服务器等资产,对于网络的运行以及提供服务而言,这些资产都具有一定的关键程度,入侵对这些资产造成的威胁与资产的关键程度也是密切相关,即使是同种攻击,如果目标系统是关键高的资产,显然攻击的威胁度要比目标是关键度低的资产更高。因此资产关键度是进行威胁评估的一个重要因素。

资产的关键度指的是资产在服务价值和安全价值之上的关键程度,即考虑资产对于组织业务的重要程度以及资产损失所引发的潜在的安全影响。本文采用CIA赋值方法,见式4-1,从资产的机密性性、完整性和可用性影响方面对资产的综合价值进行分析。

公式 1

其中:C表示资产i的机密性赋值,I表示资产i的完整性赋值,A表示资产i的可用性赋值,均取1一10之间的数值。A;表示资产i的综合价值,也就是关键度。

4.2.4 性能影响程度的量化

图6

4.3 评估算法

现有的方法大多只考虑影响攻击威胁程度的某一种因素。如C. Kruegel的方法根据对目标系统的漏洞扫描结果来确认IDS的告警。Hariri等根据攻击效果来评估攻击的威胁程度,但他所分析的攻击效果主要指的是网络性能指标,所以这种方法只适用于评估Dos类攻击。Porras的方法考虑了目标系统的资产信息、服务信息和端口信息等。也有一些方法是兼顾了多个因素对威胁进行评估,如文献采用层次分析法对网络攻击效果进行评估,但其采用的方法假定各因素是相互独立的。根据前面的分析,我们可以看到入侵威胁评估因素中各个因素之间还是存在一定的影响关系,因此,即使是采用AHP方法进行综合评估,得出的评估结果稳定性差,有时无法反映出真实的情况。对于各个因素间关系不确定这种情况,采用灰关联分析是一种比较合适的方法。

4.3.1灰理论及灰关联分析

灰理论(Grey theory )是邓聚龙教授在上世纪八十年代提出来的,该理论在国际上引起了很大重视,并给予了很高评价。灰理论针对的是既无经验、数据又少的不确定性问题,即“少数据不确定性”问题提出的。目前,灰理论的主要内容有:灰哲学、灰生成、灰分析、灰建模、灰预测、灰决策等,其中,灰分析指的是灰关联分析(GRA: Grey Relation Analysis )。灰性的本质是“少”与“不确定”,由于信息少,数据不多,难以对事物之间建立确定的关系,从而导致关系的灰性,称为“灰关系”,灰关联分析对灰关系建立灰关联分析模型,使灰关系量化、序化、显化。灰关联分析的技术内涵是:

1.获取序列间的差异信息,建立差异信息空间;

2.建立和计算差异信息比较测度(灰关联度);

3.建立因子间的序关系。

可见,灰关联分析模型关注的不是数值本身,而是数值大小之间的序关系,我们可以利用对要评估的因素建立灰关联分析模型,分析因素间的相关性,从而为综合评估入侵威胁提供一种更合理且计算开销较小的方法。

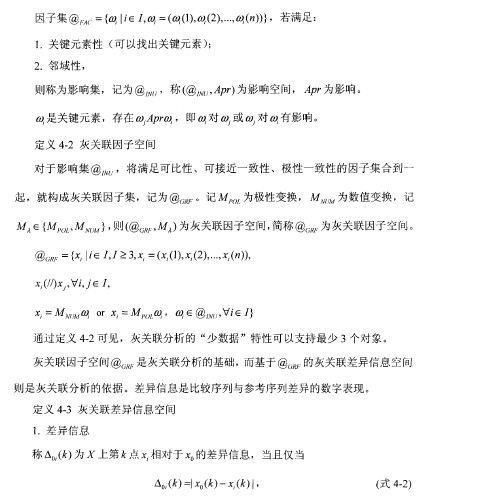

广义地说:比较是一种影响,凡是可以和指定的关键元素进行比较的元素,均认为是与关键元素有影响关系的元素,这种元素的全体构成影响集。

定义4-1影响集和影响空间

图1

图2

通过上述关于灰关联度的分析,我们可以看出,在根据差异性由关联系数求关联度时,采用的是计算算术平均值的方法,只考虑了指标的个数,没有考虑不同指标对于最终评估结果的影响差异,没有考虑评估者的实际经验。这样,在利用灰关联分析来对入侵威胁度进行评估,会存在一定的不完备性。

4.3.2 基于灰关联分析的入侵威胁度评估算法

针对上述问题,本文提出了GITE (Gray Relation based Intrusion Threat Evaluation)算法,选择关键因素作为参考因素,利用算法分析其他因素与之的影响关系,综合考虑数据序列和参考序列的差异程度及内部数据在数值上的差异程度,对评价指标赋予重要度权重,综合考虑不同评价指标对于最终评价结果的重要性差异以及评估者的实际经验,并对灰关联系数赋予比较序列与参考序列的接近度权重,使得本算法在会关联分析的基础上更有实际意义。

本算法中要评估的威胁度由h个因素决定,选定一个参考序列}o,其他序列均与其有影响关系,使得满足影响空间@INC;的定义。

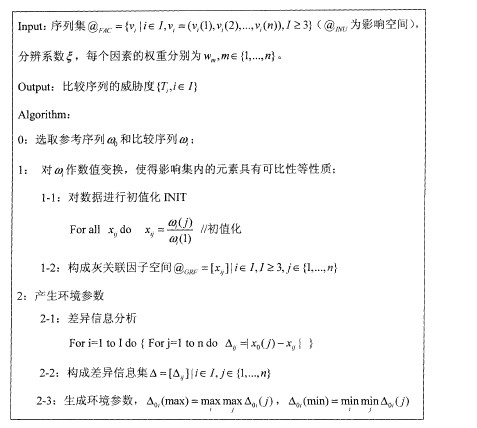

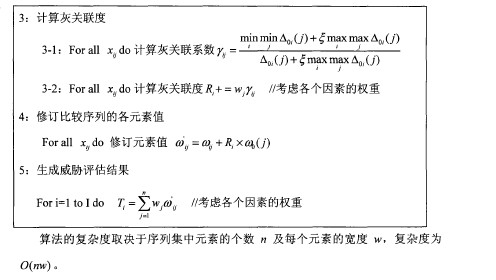

GITE算法描述如下:

图3

图4

该算法的关键点有以下四个方面。

1.威胁评估因素如何取值?

本文所取的威胁评估因素为表4-2的四个因素L( Attack Level ) , V ( Vulnerability ) ,A ( Asset)和P ( Performance ),这四个因素可以分别作为描述入侵威胁程度的论域,实际的处理中我们无法确切定义不同因素的取值,因此,对这四个论域的威胁度用模糊数学的隶属函数来表示。这四个论域均为离散的,隶属函数值定义在((0,10]之间,值越大,威胁程度越大。具体取值方法4.2节已做了描述。

2.如何取参考序列?

在通常的灰关联分析中,参考序列的值主要主要由各项评估指标中挑选得分最高或最低的值,最高或最低的决定取决于对其的望值较高或望值较低。在本文的研究中,采取了一种变通的方法来选取参考序列:我们为评估入侵威胁度选取了四种因素,我们的研究目标是发现因素之间的影响关系,因此可以将源数据序列按因素类型转换成新的序列,选取其中某一个因素构成的序列为参考序列,也可以选取某几个因素构成多个序列为参考序列,这样通过灰关联度的计算,可以比较合理地量化因素之间的影响关系。

引言恐怖主义给世界的和平与稳定带来了巨大的威胁,为此,人类展开了与恐怖主义的斗争。在反恐战争中,中国一直是恐怖主义的受害者,其威胁主要来源于东突恐怖主义,该组织2002年被列为世界恐怖组织的名单之中[1]。自20世纪90年代以来,该组织发动...

3.4SMP模型分析通过对系统工作流程以及FSM的分析可见,系统的状态转换过程满足以下三个特点:1.系统的状态转换过程具有马尔科夫特性,即系统即将转换的状态只与系统当前的状态有关,而与历史状态无关;2.状态的转换是入侵行为、入侵检测以及入...