5.4 入侵模式的可视化表示

入侵关联图虽然能够在逻辑上表达出各种入侵场景,但由于其中包含了多个入侵场景以及无关主机和无关行为的信息,不适于作为可出示的证据。需要提交用以证明计算机犯罪事实的实际上只是基于入侵关联图挖掘出来的入侵模式,因此我们提出一种入侵模式的可视化表示方法,把入侵场景的sw元素(When, Where, who,what, Why)直观表达出来,也就是表示出计算机犯罪案件的主体、客体及客观事实,使得用以出示的证据更直观,更具有更有说服力。

5.4.1 事件时间线

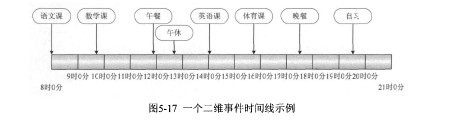

事件时间线(Event timeline)是指将发生在一段时间内的重要事件按时间顺序依次标明和描述,使得查看者能够了解此段时间事件之间的时序关系,以及事件在时间上的进展情况。

图5-17是一个事件时间线的常见形式示意图,描述了一个学生某一天的学习情况。这个事件时间线实际上是一个二维的信息图,横轴为时间,纵轴为事件,通过这个图,我们可以清晰地了解到事件的发生情况。但是这个图仅仅只能表示一个主体或某一些事件时间均相同的主体的情况,如果有多个主体,则无法通过这个二维的事件时间线进行描述。

【图1】

为解决上述问题,我们将事件的主体(及客体)引入到二维事件时间线中,形成三维的事件时间线。这样可以在同样的图中表达出更多的信息,而且信息之间的关系也更为明晰。

5.4.2 三维事件时间线的XML描述

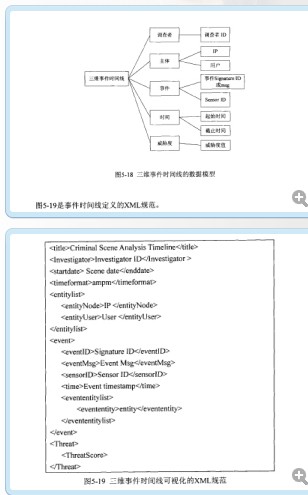

本文采用UML来描述三维事件时间线的数据模型,用XML语言来定义事件时间线的有关元素,便于可视化表现。图5-18给出了三维事件时间线的数据模型。调查者的信息可以不出现在可视化表示中,但应该包含在事件时间线的应有信息中。

【图2】

5.4.3 入侵模式的事件时间线表示

5.3.5节的入侵实验中我们所发现的利用SASSER蠕虫进行攻击入侵模式的事件时间线表示如图5-20所示。

图中带箭头的实线表示入侵主体发起入侵事件,带箭头的虚线将入侵事件与入侵客体联系起来。图中表现了涉及四台主机的一个时间区间内的入侵场景。左下角的信息表示了取证相关的时间、取证人员等信息。

5.5 本章小结

本章主要提出了从收集到的证据中分析入侵犯罪过程的方法。为了识别和描述计算机犯罪的主体、客体及犯罪事实,必须要从获取到的证据中识别并定位计算机犯罪的发起者及受害者(即入侵的源和目的),重构其犯罪过程(即重构其入侵过程),这是取证分析中非常重要的两个方面。在这个要求之下,提出了入侵关联图的概念,用入侵关联图描述主机以及之间的事件关联,并提出了基于入侵关联图的入侵模式发现方法,可以发现同对主机之间的多步攻击以及多对主机之间的连接链攻击。入侵关联图的局限性在于当入侵模式及涉及主机较多的情况下,图会比较复杂,为了解决这个问题,选取了关键主机,减小了图的规模,只考虑与关键主机相关的入侵模式。为了更好地描述入侵模式,最后介绍了利用三维事件时间线对入侵模式进行可视化表达的方法。

返回本篇论文目录查看全文 上一章:入侵模式挖掘方法 下一章:电子证据的多层保全方法

5.3基于入侵关联图的入侵模式发现入侵模式发现实际上就是根据收集到的多源信息,发现一次入侵所包含的攻击行为,并将这些行为有机联系在一起,重构出能反映入侵过程的攻击场景。准确地重构出入侵过程有利于提高安全事件分析和判断的准确性,能够...

3.5入侵实例分析本节对一次入侵实例进行数值分析。各状态的平均逗留时间以及状态间转移概率等参数根据经验值确定。这个入侵是基于SITEEXEC漏洞而发起的,2.4等版本的wu-ftpd存在该漏洞,Wu-ftpd在SITEEXEC实现上存在格式化串溢出漏洞,远程攻...

总体上讲厂部分传统的职务犯罪侦查模式湘较于现行相关法律规范的具体要求而言存在诸多难以调和的矛盾与冲突,对职务犯罪侦查实践形成了强烈掣肘,有的甚至产生了反向作用力.对传统的职务犯罪侦查模式进行理性调适是当前检察机关适应新形势要求,更好地履行宪法...

5入侵模式的发现及可视化表示取证中对证据的分析主要是识别并分析计算机犯罪的主体、客体、主观方面和客观方面,其中主体、客体是计算机犯罪的发起者及受害者,客观方面的分析主要是重构计算机犯罪过程。因此,要通过法律途径打击计算机犯罪,必...

5.2数据对象整个系统中被处理的数据对象分为四个级别:日志Log,事件Event,告警Alert证据Evidence。定义5-1:日志(Log)RL为分布于网络之中的各个网络设备、安全设备及关键主机产生的最原始日志Rawlog,如IDS的告警、防火墙的访问日志、服务器...

总结提出了网络入侵型案件的侦查思路与分析方法, 将传统的入侵线索侦查与木马逆向分析相结合, 结合实战案例, 对网站的源代码文件与网站服务器日志文件进行分析, 成功定位入侵者植入在网站源文件中的木马程序, 并利用逆向分析的方法确定木马程序的功能, 对此类...

本文拟对我国各级刑事技术部门工作模式作尝试性的探索。由于目前公安机关刑事技术部门主要对物证进行鉴定,例如指纹、DNA等,故本文将主要以占鉴定比重较大的物证的鉴定方式,作为对刑事技术部门工作模式的划分对象。...

5.3.3入侵模式挖掘方法有了入侵关联图,可以比较容易地从图中挖掘出入侵模式,挖掘主要围绕着关键主机和关键路径来进行。同源同目的主机之间的多步攻击模式的挖掘可以基于攻击知识库,分析攻击的Requires和Provides,找到攻击之间的因果关系,从...

4基于灰关联的入侵威胁评估方法在第3章的自适应动态取证系统当中,威胁评估系统是系统的状态转换触发器,对系统能否迅速进行入侵响应,恰如其时地触发取证及入侵容忍机制起着至关重要的作用。由于整个系统涉及到的设备较多,而且对入侵进行威胁...