4 基于灰关联的入侵威胁评估方法

在第3章的自适应动态取证系统当中,威胁评估系统是系统的状态转换触发器,对系统能否迅速进行入侵响应,恰如其时地触发取证及入侵容忍机制起着至关重要的作用。由于整个系统涉及到的设备较多,而且对入侵进行威胁评估的影响因素很多,因此需要建立一个可信度比较高的威胁评估机制,智能化地判断入侵行为对系统的威胁程度。

本章首先介绍现有的威胁评估方法,然后分析在本文的自适应动态取证系统中衡量入侵威胁度所采用的因素,考虑到因素之间存在未确定的影响关系,提出一种基于灰关联的入侵威胁度评估方法,采用AHP方法确定各因素的权重,然后通过实际的入侵实验对该方法和己有方法进行评估效果的分析和对比。

4.1 现有的威胁度评估方法

入侵威胁评估的目标是度量入侵对目标系统的威胁程度。在ros中,通常在规则中定义了入侵的严重程度。例如Snort将告警的Priority分级,标准的有1、2、3三级,用户还可以自行扩充,其中Priority为1的告警具有最高的威胁程度。这种方法仅仅只考虑了攻击本身的性质,没有综合考虑环境状态等其他因素。

很多研究人员提出将攻击与对应漏洞的风险结合起来进行分析。C.K士uegel等研究了将Snort告警与漏洞扫描软件NessuS的报告进行关联分析的方法,将攻击所针对的漏洞与目标系统上的漏洞扫描结果进行比较分析:如果目标系统中存在攻击所利用的漏洞,则认为攻击能够成功的概率较大,因此威胁度也较大,反之则认为威胁度较小,有可能是误报。这种方法有助于识别真正的威胁,消除误报,但不能对那些并非针对具体漏洞的攻击进行威胁度评估。

斯坦福研究所的Porras等提出Mission一ImPact方法来实时评估安全事件的威胁程度,“Mission”指的是攻击针对的特定资产、服务和端口等,对应的关键程度由管理员来制定。这种方法的优点是充分考虑了攻击所在的网络环境因素,而且能方便管理员根据自定义的规则来评估安全事件的威胁程度。

评估方法方面,劫dreArnes等采用隐马尔科夫模型(HiddenMarkovModels)评估攻击的威胁度。他们认为攻击会使得目标主机和攻击主机的安全状态发生改变,因此用隐马尔科夫模型HMM来描述主机的各种安全状态和转换,通过各种状态之间转换的概率分布来计算主机的风险值,然后通过对目标主机风险值的影响进行考察来评估攻击的威胁度。陈秀真等提出了层次化安全威胁态势量化评估方法,按照服务、主机、网络系统的层次来计算威胁指数,并进一步评估安全威胁态势,给出一段时间内安全威胁态势演化状况分析。在传统的安全风险评估方法中,通常会给定一个网络安全事件对系统的机密性、完整性和可用性等安全属性造成的危害程度的权重,再根据加权平均(或用其他函数)方法得到安全事件的威胁度,这种方法的缺点是对评估人员的主观依赖性太强。

4.2 入侵威胁评估因素的选取和量化

本课题组的雷杰博士在其博士学位论文中对入侵威胁评估因素做了一个归纳,如表4一1所示。从表中可以看到,一次入侵行为的威胁程度与其采用的攻击类型、攻击频度、攻击效果、目标系统漏洞情况、资产重要性等因素综合相关。同一种类型的攻击对不同目标系统可能具有不同的威胁级别,因此我们对入侵进行威胁评估必须要采用综合评估的方法。

表4-1

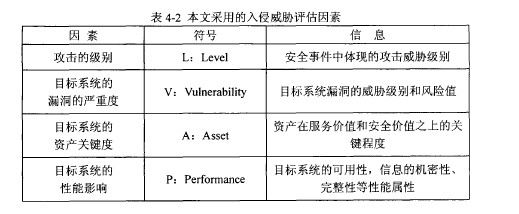

通过对相关研究文献的分析,并结合本文所研究的动态取证系统的特点,本文采用的入侵威胁评估因素如表4一2所示。

4-2

4.2.1 攻击威胁级别的量化

IDS的告警是表达攻击行为最直接的信息,因此攻击行为的威胁级别可以通过告警中的有关信息反映出来。Snort是常用的一种网络入侵检测系统,其规则中有一个priority字段,描述了规则的优先级,实际上也就是对应攻击行为的威胁程度。该字段也出现在Snort的告警中。Priority字段为数值,从小到大分别对应了攻击的威胁程度从高到低,1表示威胁程度最高,如尝试获取用户权限(AnemPtedUserPrivilegeGain)、Shelleode检测(shelleode一detect)、木马(trojan一activity)等攻击的priority为1,尝试重复连接(attempted一reeon,AttemptedhiformationLeak)、成功Dos攻击(sueeessful一dos)等的priority为2,网络扫描(network一sean)、一般ICMP事件(GenerieIeMPevent)、协议命令解码(protocol一conunand一deeode)的priority为3,等等。

本文按照黑客入侵的步骤及其产生的后果把攻击行为的威胁程度划分为不同级别,则可以对攻击的威胁级别进行量化,如表4一3所示。

4-3

需要注意的是,即使是正常行为,其也有潜在的威胁需要考虑,因此威胁级别Level并不设置为O.

4.2.2 漏洞严重度的量化

漏洞风险级别一般由权威的漏洞评价机制给出。CVE(Common Vulnerability

Exposure)和Bugtraq是两种常用的漏洞风险评估机制,都是按风险级别高低将漏洞分为三级:high,medium和low.美国NIAC(National Infrastructure Advisory

Council)开发的CVSS(Common Vulnerability Scoring System)则给出了一套更完善的漏洞风险量化评估机制。CVSS(Common Vulnerability Scoring System)为漏洞评价提供了一个开放和通用的框架,成为事实上的漏洞风险评估标准,oracle等很多大型软件厂商都使用该评分系统来对软件漏洞进行评估。在其国家漏洞数据库NVD(National Vulnerability Database)提供了差不多所有已知漏洞的CVSS量化评分(seore)。

NVD还提供了一个CVSS评分的计算器,计算出的评分反映漏洞的严重级别。CVSS的评分包括三种类型分:基础评分、时效性评分以及环境评分。最终的评分结果是一个O一10.0之间的数字,分数越高表示漏洞的严重度越高,CVS把能够完全攻破操作系统层的已知安全漏洞评为基准分数10.0分。

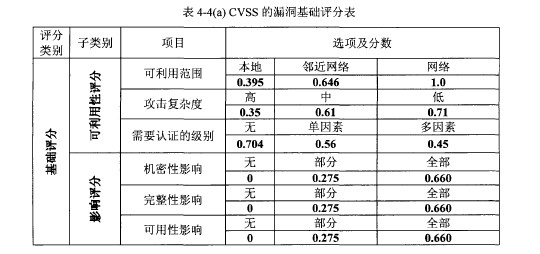

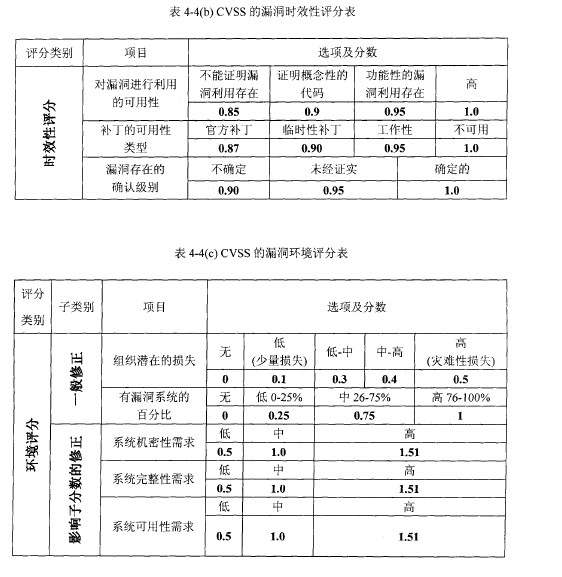

CVSS的评分项目如表4一4(a),4一4(b),4一4(e)所示。

4-4

4-4 下

图4一1是按照CVSS评分机制对WindowS操作系统的ASN.1库整数操作的漏洞的评分情况,该漏洞的CVE编号为CVE一2003一0818.图中可以看到漏洞评分的计算公式。

5.3基于入侵关联图的入侵模式发现入侵模式发现实际上就是根据收集到的多源信息,发现一次入侵所包含的攻击行为,并将这些行为有机联系在一起,重构出能反映入侵过程的攻击场景。准确地重构出入侵过程有利于提高安全事件分析和判断的准确性,能够...

5.4入侵模式的可视化表示入侵关联图虽然能够在逻辑上表达出各种入侵场景,但由于其中包含了多个入侵场景以及无关主机和无关行为的信息,不适于作为可出示的证据。需要提交用以证明计算机犯罪事实的实际上只是基于入侵关联图挖掘出来的入侵模式,...

3.5入侵实例分析本节对一次入侵实例进行数值分析。各状态的平均逗留时间以及状态间转移概率等参数根据经验值确定。这个入侵是基于SITEEXEC漏洞而发起的,2.4等版本的wu-ftpd存在该漏洞,Wu-ftpd在SITEEXEC实现上存在格式化串溢出漏洞,远程攻...

4.3.3基于AHP的指标权重确定法在多因素的综合评估问题中,各个因素对最终评估目标的影响程度不同,因此需要对因素赋予不同权重。主要的方法包括Delphi法、层次分析法(AHP、二项系数加权法、环比评分法等。其中AHP法比较有代表性,且应用成功的...

5入侵模式的发现及可视化表示取证中对证据的分析主要是识别并分析计算机犯罪的主体、客体、主观方面和客观方面,其中主体、客体是计算机犯罪的发起者及受害者,客观方面的分析主要是重构计算机犯罪过程。因此,要通过法律途径打击计算机犯罪,必...

5.2数据对象整个系统中被处理的数据对象分为四个级别:日志Log,事件Event,告警Alert证据Evidence。定义5-1:日志(Log)RL为分布于网络之中的各个网络设备、安全设备及关键主机产生的最原始日志Rawlog,如IDS的告警、防火墙的访问日志、服务器...

总结提出了网络入侵型案件的侦查思路与分析方法, 将传统的入侵线索侦查与木马逆向分析相结合, 结合实战案例, 对网站的源代码文件与网站服务器日志文件进行分析, 成功定位入侵者植入在网站源文件中的木马程序, 并利用逆向分析的方法确定木马程序的功能, 对此类...

5.3.3入侵模式挖掘方法有了入侵关联图,可以比较容易地从图中挖掘出入侵模式,挖掘主要围绕着关键主机和关键路径来进行。同源同目的主机之间的多步攻击模式的挖掘可以基于攻击知识库,分析攻击的Requires和Provides,找到攻击之间的因果关系,从...

电子物证技术是刑事侦查的重要手段,通过利用电子物证技术能够快速分析物证当中所蕴含的线索,从而根据这些线索快速获取有用的信息,可以提升案件侦破的效率。...