金融毕业论文第四篇:网络韧性概念的要素结构及其监管与提升

摘要:在数字经济迅猛发展的背景下,网络风险呈现高频化、复杂化和持续化特征,互联网韧性逐渐成为影响各层级系统稳定的重要因素。通过阐述网络韧性概念的起源,再从安全力、恢复力、适应力和转变力等四个方面讨论了网络韧性概念的要素结构,并以金融业为例,梳理分析了互联网韧性的国际监管动态,特别介绍了英国的渗透性韧性测试机制(CBEST测试)。最终从加强法律法规建设和组织开展渗透性韧性测试两个方面,提出了中国金融业互联网韧性监管的政策建议。

关键词:互联网;互联网韧性;互联网监管;网络安全;金融监管;

信息技术的日新月异使得社会正在走向一个物理现实世界和网络虚拟空间不断融合的时代。在数字时代,网络信息系统承载了越来越多的生产生活活动,社会经济系统和技术系统之间的风险叠加、衍生和反馈等问题层出不穷。营造安全可靠的互联网环境,维护良好的网络运行秩序,确保数据和信息安全,防范和化解网络安全风险,是保障和促进数字经济繁荣发展的重大现实需求。随着网络系统引发重大经济风险的可能性不断增加,面对这种前所未有的风险复杂性,需要新的思考范式和管理方法。

一、网络韧性概念的起源

“韧性”(resilience)是起源于生态学的一个专业术语,Holling(1973)最早用“生态韧性”概念描述现实生态系统在受到外部干扰时表现出的持久性和复原力[1]。生态韧性是指,系统吸收变化和干扰并保持种群或状态变量之间关系稳定的能力,表现为生态系统能动态维持稳健状态的特质,而不是指保持其组成种群的静态稳定[2,3]。人类社会对自然资源和生态环境有依赖性,所以Adger将“韧性”概念引入到社会科学研究领域,提出了“社会韧性”的概念,将其定义为“社区抵御社会基础设施外部冲击的能力”[4]。随后,韧性逐渐成为社会生态系统动力学研究的一个重要概念。

韧性概念引导人们转向系统性思维,着重于理解问题的本质和长期根源,是一种促进可持续发展的重要工具(European Sustainable Development Network,ESDN)[5]。越来越多的公共政策决策开始运用韧性的思考范式,尤其是对于防灾减灾、气候变化适应、社会保障等关系人类社会稳定和发展的议题[6,7,8]。在2005年的世界减灾国际议会上,168个国家共同签署了《兵库行动框架2005-2015》,首次将追求韧性视为防灾减灾的核心目标,要求政府和当地社区共同努力,而联合国减灾办事处(United Nation Office for Disaster Risk Reduction,NUDRR)已经从2012年开始在全球范围内每年开展“城市韧性(Making Cities Resilient)”运动。世界银行制定的《2012-2022年社会保障和劳工全球战略》的首要目标是“帮助提高中低收入国家的适应力、公平性和机会”,一些国家政府也将构建韧性视为发展人道主义援助的重要策略。

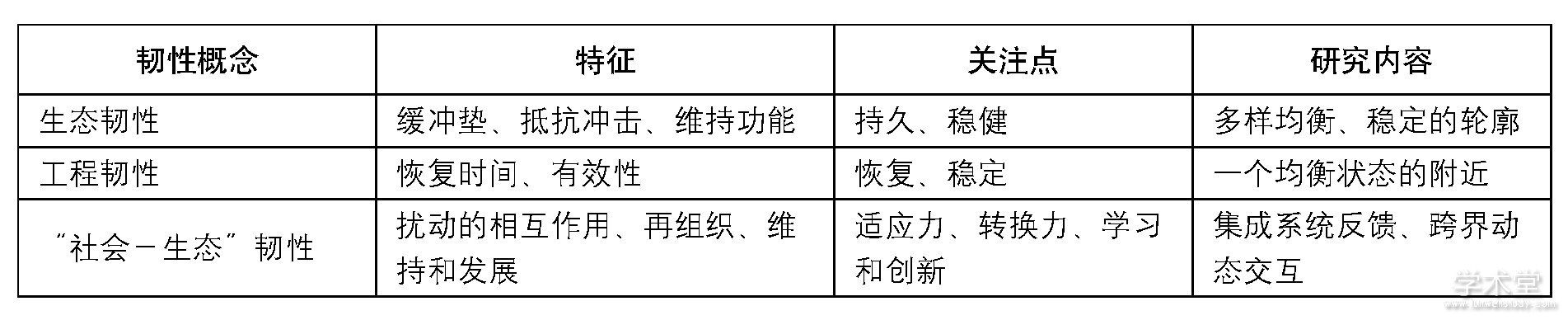

不同学科对韧性的理解和关注点存在差异(参见表1)[9]。与生态韧性和工程韧性相比,“社会-生态”韧性更突出组织在进化或高度不确定环境下的“生存”与“发展”能力。“社会-生态”韧性除关注吸收冲击和恢复力之外,还强调学习与创新能力,有学者将这种新思维界定为“进化韧性”[10]。进化韧性概念要求组织必须经历自我革新的过程,无论是否受到外部冲击,组织均需要构建持久的自适应和转变能力。当前,很多政府在制定可持续发展战略目标时,采用了进化韧性的思考框架,要求从以下四个方面构建社会韧性:(1)预期能力,是指人类社会通过准备和规划来预测和减少冲击影响的能力;(2)吸收能力,是指人类社会吸收和应对冲击或压力影响的能力;(3)适应能力,是指人类社会应对多重、长期和未来风险的能力,以及在受到冲击后能学习和调整;(4)变革能力,是指为改变产生风险和脆弱性的条件或环境,采取深思熟虑的步骤来进化组织构架和能力。

随着信息化程度的提升以及网络安全事件的不断出现,网络安全问题已经逐步升级为影响政治安全、经济安全、社会安全、军事安全乃至总体国家安全的重大战略问题[11]。数字信息社会中互联网系统的复杂性和耦合度日益增加,韧性概念也被引入到信息和网络安全领域。网络韧性(cyber resilience)的概念起源于两个具有里程碑意义的事件:(1)2011年9月,美国的非营利性组织MITRE公司发布网络韧性工程框架[12],基于系统工程视角,将韧性工程(resiliency engineering)、网络安全(cyber security)和任务保证工程(mission assurance engineering)三学科的交叉点界定为网络韧性;(2)2011年10月,美国卡内基梅隆大学计算机应急响应小组(Carnegie Mellon Computer Emergency Response Team,CERT)发布了一套信息安全领域的韧性管理模型(CERT-RMM)。

此后,CERT将RMM模型应用于网络安全领域,代表美国国土安全局向社会发布了一套网络韧性评估方法(Cyber Resilience Review,CRR),具体涵盖了以下10个领域的网络能力测度:资产管理、控制管理、流程与变更管理、脆弱性管理、事件管理、服务连续性管理、风险管理、外部依赖关系管理、培训和意识、态势感知。美国国土安全局建议微观组织构建一个跨部门的团队实现持续性的网络成熟度评估,具体包括:IT政策与治理(如首席信息官)、IT安全计划与管理(如信息技术主管)、IT基础设施(如网络或系统管理者)、IT运营(如流程管理经理)、业务运营(如业务运营经理)、业务持续性与灾后恢复(如业务持续性管理经理)、风险管理(如首席风险官)、采购与供应商管理(如合同和法律支持经理)。2013年2月,美国总统决策指令第21条《关键基础设施的安全性与韧性》(PDD-21)[13]首次将“韧性”概念写入国家安全文件,明确指出网络系统韧性在支撑国家与国土安全、基本政府服务、国家经济关键基础设施等方面发挥的重要作用。此外,2012年的达沃斯世界经济论坛进一步将网络韧性概念推广至经济学和金融学领域,使其成为一个全球性的新兴研究议题[14]。

表1 韧性概念的三个研究维度 下载原表

二、网络韧性概念的要素结构

(一)网络韧性概念的形成背景

世界经济论坛的全球区域风险报告认为,网络攻击是全球第五大商业风险,在东亚、北美和欧洲已经成为第一大商业风险[15]。在数字经济时代,传统网络安全思维一直面临着重大挑战。第一,数字社会不断膨胀的网络空间连接性导致网络风险不可避免,所以追求“严苛”的系统安全需要付出极高的成本。2016-2018年,互联网用户增速是全球人口增速的10倍,网络攻击的表面积呈指数级增长[16],每个员工或互联网设备都代表着一个潜在的漏洞。第二,日益专业化和复杂化的现代网络攻击手段不断弱化传统安全技术措施的防御效果。传统的深度防御安全措施,如下一代防火墙、反病毒、Web网关甚至更新的沙箱技术,都只针对攻击的第一步(入站攻击)。以持续性的高级攻击(Advanced Persistent Threat,APT)为例,其通常可跨越多个载体,使用不同的机制(如病毒、间谍软件、鱼叉式网络钓鱼、恶意电子邮件附件和驱动下载)进行精密设计下的持久性攻击,这类攻击安排旨在逃避传统的网络安全措施。正是基于上述两个挑战,网络韧性将取代网络安全,成为数字经济时代“系统安全”的新准则。

与传统上关注的网络安全相比,网络韧性体现为一种全面的(holistic)、整合的(integrated)和进化的(evolutional)思考范式。第一,不同于传统技术部门主导的二进制“绝对安全”,网络韧性追求组织系统的整体“相对安全”,即集合所有资源确保组织的关键资产安全和关键职能的持续履行。例如,金融稳定理事会(Financial Stability Board,FSB)于2018年发布的网络词典(Cyber Lexicon)将“网络韧性”定义为:一个组织有能力通过预测和适应网络威胁和环境中的其他相关变化,以及对网络事件的承受、遏制和迅速恢复,来持续履行其使命[17]。第二,网络韧性兼顾信息系统的技术和业务属性,包括安全性、生存性、可靠性、容错性、业务连续性等整体特征。因此,接受系统失败或将系统失败视为一种“正常状态”是网络韧性区别于传统网络安全的本质特征。第三,网络韧性强调组织构建一套预测、响应、恢复、反馈和发展的动态自循环系统以实现持久生存。例如,美国国家标准与技术研究院(National Institute of Standards and Technology,NIST)在2018年的网络韧性设计原则中就明确假设网络威胁会破坏系统组织,且这种威胁将长期持续存在[18]。

本文认为,韧性是一个层级性明显的概念,例如,国家、行业、微观组织和个人对韧性的理解存在差异,因此,关于网络韧性的要素结构还没有一个统一的认知。如果基于系统工程视角,网络韧性包含以下四个要素:(1)预期,是指对于一些会影响使命或业务职能的攻击时刻保持通知和准备的状态;(2)抵御,是指为保障核心使命或业务职能的持续履行,而抵御某些网络攻击;(3)恢复,是指在遭受网络攻击后尽可能最大程度地恢复使命或业务职能;(4)进化,是指改变网络能力,将实际的或预期的网络攻击影响降至最低。如果基于业务运营视角,网络韧性通常被视为威胁保护、恢复力、适应力和持久力的总和[19]。

(二)网络韧性的要素构件

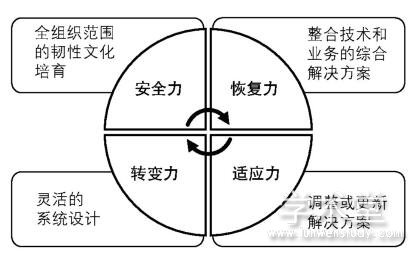

本文综合“社会-生态”进化韧性概念和相关网络韧性研究成果,将网络韧性划分为安全力、恢复力、适应力和转变力四个要素构件(参见图1)。

⒈安全力构建需要全员韧性文化培育

在一体化数字网络空间背景下,网络韧性逐渐成为一种公共利益[20,21],其安全力的构建应当覆盖国家、组织和个人三个层次。这种多层次的风险预防思路已经在自然灾害管理研究(例如对洪水灾害的管理)中得到越来越广泛的应用[22,23]。以微观组织为例,数字化和自动化工作流程大大增加了组织内部IT系统与外部各类系统的接口数量,每一个信息系统及其所有操作人员在控制系统脆弱性方面均发挥重要作用,因此,安全力的构建需要形成一种全网络资源集合及其操作人员的韧性文化。

图1 网络韧性概念的要素结构 下载原图

脆弱性评估范围不仅限于组织系统及其直接环境,还应当涉及公共服务网络、合作伙伴、供应链第三方系统等,涵盖IT系统、移动设备、应用程序接口(Application Programming Interface,API)等完整信息系统类别。

人是网络安全防御的最薄弱环节,所以脆弱性评估应该覆盖所有的人员。现代网络攻击已经开始慢慢改变其攻击模式,利用安全意识薄弱的非关键系统逐步渗透进目标系统是一条攻击“捷径”。例如,网络威胁者通过社交工程技术和邮件钓鱼等,利用人力资源部门与其他部门之间的高频互动,寻找机会入侵财务和网络安全等关键信息系统。

⒉恢复力构建需要技术和业务综合解决方案

与传统网络安全策略的自动防故障(fail-safe)方式不同,网络韧性采取的是可控损失(safe-to-fail)策略。虽然网络韧性也会通过脆弱性评估和威胁预测进行攻击预防,但是更加重视系统失败后的损失控制,也就是说:当网络攻击者已经渗透到网络的安全边界并损害了网络资源时,尽量减少系统失败的损失。恢复力构建需要重视技术和业务模块之间的依赖关联,例如,NIST在其《网络安全事件恢复指引》中明确指出,“从网络安全事件中恢复的一个很重要的理解是,网络事件响应计划应该作为业务持续性计划的一部分来制定,以确保最小程度地影响组织的业务功能”[24]。因此,一套完善的恢复力计划应该是基于组织的业务或关键职能设计出的一组技术安排和业务流程,包括明确危机管理和事件管理角色,安排替代性通信渠道、服务和设施,以及业务连续性相关的其他要素等。在恢复力系统构建上,应当实现跨系统、多层次的响应和恢复,而不只是单纯某个层面的安全维护。虽然传统的网络安全设计中也提倡分层保护,但是韧性视角下还需要关注每一层自身的系统恢复力。例如,即使在网络杀伤链(cyber kill chain)的后期,网络韧性也应该帮助阻止攻击者收集情报、窃取数据或控制关键任务系统。

⒊适应力构建需要与时俱进的风险预测和应对

世界经济论坛(WEF)的创始人劳克斯·施瓦布注1(Klaus Schwab,2016)认为,第四次工业革命的核心特征是各类技术的不断融合,使得物理世界、数字世界和生物世界之间的界限日渐模糊,这将极大影响人们的生活、工作和彼此之间的关系[25]。这种前所未有的紧密耦合的社会生态系统结构使得网络风险日益符合“奈特不确定性(Knightian uncertainty)”[26]的特征:(1)风险损失分布无法有效预测,例如,物联网设备的几何级数增长,机器学习或人工智能技术的普及,均放大了现有风险或创造出新的风险[27];(2)风险触发形式日益多样化,例如,国际商用机器(IBM)公司在2018年美国黑帽大会上展示了一款由人工智能驱动的新型隐蔽攻击工具DeepLocker,它可以在一个视频会议应用程序中“隐藏”WannaCry威胁,只有当它识别出目标人脸时才会被激活[28]。因此,面对创新型信息技术的蓬勃发展,组织必须保持对网络威胁情报和新兴攻击手段的实时监测,并且与时俱进地调整或更新相关应对策略以适应生态系统的变化。例如,利用跨组织或行业的网络威胁情报交流,不断扩充内部的“威胁情景”库,评估每个情景下的潜在影响、应急计划和恢复过程的有效性。这些准备工作有助于降低应对未来威胁的“知识缺口”,从根本上减少可能攻击对业务的影响。

⒋转变力构建需要灵活和敏捷的系统设计

传统的网络安全更像是依赖外部应用不断“打补丁”的过程,网络韧性则是倾向于从内部系统设计上提高转变力以应对外部环境的变革。数字经济时代的组织“生存法则”不同于工业经济时代,主要体现为如下两点:第一,在工业经济模式下,组织的运营系统和业务系统分别附属于不同的流程,依赖单独的安全团队不断升级和加固运营系统就基本可满足需要。在数字经济时代,运营系统和业务系统不断相互渗透,网络安全措施或程序必须被嵌入到组织的运行中,而不能仅仅被视为单独的功能和团队。第二,相比于工业时代的“重资产”竞争,数字经济的“轻资产”竞争要求组织具有更“敏锐”和“开放”的特质,能快速、安全地引入创新的产品或业务模式,是参与数字经济竞争的关键。因此,在组织结构、业务流程和安全系统架构等系统设计上具备灵活性和适应性,是组织应对技术革新和业务模式迭代的基本要求。

三、金融业互联网韧性监管的立法与实践的国际动态

近些年来,随着金融业网络安全事件的发生频率、复杂性和持久性的不断增加,一些国家和相关国际组织开始采取一系列监管立法和实践措施以增强金融机构和金融系统的互联网韧性。

(一)金融业互联网监管实践

第一,在微观监管方面,各主管当局已发布和预期要发布的监管法规趋同,即利用更广泛的运营韧性(operational resilience)来监督金融机构的互联网韧性,具体涵盖了公司治理、风险管理、外包管理、信息共享等领域。各国或地区在技术规范和监管实践上存在一定的差异。例如:美国、英国、新加坡、中国香港地区等对网络安全、网络风险、网络韧性等新兴内容设立监管法规;欧盟将网络风险作为信息通信技术风险的补充纳入到操作风险管理规范中;法国将网络风险视作一类新兴的IT操作风险进行监管;国际银行监管的巴塞尔委员会专门成立了运营韧性工作组(operational resilience group,ORG),除执行传统的操作风险管理和最低资本管理框架之外,还要求评估网络韧性实践来提高银行机构的运营韧性。

第二,在宏观监管方面,基于“互联网+”背景,互联网韧性日益被视为影响金融系统稳定的重要因素之一,已经有少数国家监管机构参考现有的技术评估框架(如NIST、ISO27000系列等)和国际操作指引(如七国集团(Group of Seven,G7)网络安全基本要素、CPMI-IOSCO关于基础设施网络韧性指引等)建立互联网韧性评价体系,并且采用系统性的互联网韧性测试提高金融系统对网络安全事件的响应和恢复能力。当前的互联网韧性监管实践更多集中于宏观谨慎监管领域,即通过立法和监管实践保障关键业务交付或职能的履行。

总体而言,未来的监管趋势是通过确保系统“设计安全(secure-by-design)”,将金融系统的网络风险暴露程度降至最低,并强调针对当前威胁的应变能力,而不仅是遵守某些具体标准[29]。

(二)强化金融业互联网韧性的相关立法

2 0 1 6年6月,支付与市场基础设施委员会(Committee on Payments and Market Infrastructures,CPMI)与国际证券委员会技术委员会(Technical Committee of the International Organization of Securities Commissions,IOSCO)联合发布了《金融市场基础设施的网络韧性指引》[30],该指引是对这两个委员会于2012年4月联合发布的《金融市场基础设施原则》(Principles for Financial Market Infrastructures)的进一步补充与完善。该指引认为,网络韧性正逐步成为金融市场基础设施(financial market infrastructures,FMIs)安全建设的首要任务,FMIs处理互联网风险的能力不仅影响其自身运营的安全和效率,还存在更广泛的金融稳定风险。因此,FMIs与其他利益相关者应当合作建立一套清晰而全面的网络韧性框架以提高市场基础设施系统的网络韧性,并设立FMIs遭遇网络事件后两小时内恢复运营的标准(two-hour recovery time objective,2h-RTO)。

2016年10月,七国集团(G7)发布了《金融业网络安全的基本要素》[31],建议金融业从网络安全策略与框架、治理、风险与控制评估、监测、响应、恢复、信息分享、持续学习等8大基本要素着手设计和量身定制具体的网络安全战略与运营框架。该指导性文件强调,上述要素是非约束性的,金融实体可依据运营和威胁环境的演变构建一套动态风险评估和管理架构,而相关监管机构也可以利用这些元素来制定公共政策和指导监管实践。总之,金融业必须在一个高屋建瓴的层次上应对不断复杂化和多样化的网络风险,通过增加公私部门的合作来提高国际金融体系的整体互联网韧性。

2016年10月,美国的联邦储备银行(Federal Reserve Bank,FRB)、货币监理署(Office of the Comptroller of the Currency,OCC)和联邦存款保险公司(Federal Deposit Insurance Corporation,FDIC)联合发布了《拟为大型金融机构制定新的网络安全法规的通知》(An Advance Notice of Proposed Rulemaking for New Cybersecurity Regulations for Large Financial Institutions),对FRB-OCC-SEC于2003年发布的《加强美国金融体系抗风险韧性实践》(Interagency Paper on Sound Practices to Strengthen the Resilience of the U.S.Financial System)做出了进一步补充与完善。该通知要求,美国大型金融机构(总资产不低于500亿美元)和关键金融基础设施从如下5个方面管理网络风险:网络风险治理;网络风险管理;内部依赖管理;外部依赖管理;事件响应、网络韧性和情景感知[32]。

2018年12月,欧洲央行发布了《对金融市场基础设施的网络韧性监管预期》[33]以落实CPMI-IOSCO(2016)指引的相关要求,具体通过建立网络韧性监管预期(cyber resilience oversight expectations,CROE)为监管机构持续评估FMIs的互联网韧性提供一个清晰的分析框架。它包含了如下3个层次的标准:(1)发展。根据董事会批准的网络韧性战略和框架,已经基本建立、发展和执行识别、管理与降低FMIs网络风险的相关措施,并对实践结果进行监测和反馈。(2)改进。在满足发展水平的基础上,在实践中运用先进的技术和风险管理工具,将这些工具内嵌入FMIs的业务流程中并持续改善,从而实现网络风险的主动管理。(3)创新。在发展和改进技术水平的基础上,与生态系统的其他外部利益相关者展开积极合作,在快速发展的互联网威胁环境中增强FMIs的互联网韧性。这一层次包括推动FMIs和更广泛的生态系统在人员、流程和技术方面的创新,以管理网络风险、增强互联网韧性,因此,往往需要开发新的控件和工具,或者创建新的信息共享组织。

(三)重视金融业的互联网韧性测试

在金融与科技融合日益深入的背景下,金融业务的供应链和行为主体日趋复杂化,网络风险对金融监管立法的影响进一步扩大。例如,日益普及的IT基础设施共享经济(如云服务)使得金融机构的一些外包行为游离于现有监管框架之外[34]。考虑到立法的局限性和延迟性,越来越多的国家开始采用互联网韧性测试实践以持续评估金融系统的韧性水平。

当前金融业的安全“演习”、商业网络安全渗透性测试主要是为了测试应对危机的能力。例如,2015年11月英美政府联合进行的金融业运营韧性演习(operational resilient shield),2015年11月欧元区进行的金融市场基础设施危机的沟通演习,以及2019年6月G7国家针对金融业实施的跨境重大网络攻击模拟演习。与此不同,互联网韧性测试是以维护金融系统的稳定为目标,主要针对关键功能(critical functions,CFs)实施安全测试。与一般的商业性安全渗透性测试相比,互联网韧性测试完全由真实威胁情报主导,利用公共部门(包括政府及其相关机构)和私有部门(第三方威胁情报服务商)提供的情报模拟真实的网络攻击场景。这类测试不存在“是否”通过的判断,而是对被测试的实体(包括金融机构和市场基础设施)在互联网风险管理方面的优势和弱势进行评估,并引导其学习和进化,最终提高金融系统的整体互联网韧性水平。原则上讲,金融实体可自愿选择是否参与测试计划,但是出于国家经济和金融业的系统性安全的考量,监管机构均会要求系统重要性金融机构和关键金融市场基础设施必须参与测试。在具体测试上,通常由央行负责协调各方参与者,包括其他政府部门、被测试实体及其监管机构、威胁情报服务商和渗透测试服务商。现有的实践基本上均是由第三方威胁情报提供商和测试服务商来执行测试。

2018年5月,欧洲央行发布了《欧洲基于威胁情报的伦理红队合作框架》(European Framework for Threat intelligence based Ethical Red Teaming,TIBER-EU)[35],这是欧洲范围内首个针对金融业实时生产系统的网络韧性测试通用框架。TIBER-EU的核心目标是提供一套灵活的,可供跨区域、跨行业、跨部门交流的安全测试框架。该框架具体包含如下6个目标[35]:(1)增强实体和更广泛的金融业的网络韧性;(2)标准化和协调实体在欧盟各地执行情报主导的红队测试方式,同时允许各司法管辖区根据框架的具体情况灵活调整框架;(3)就如何在国家或欧洲层面建立、实施和管理这种形式测试向有关当局提供指导;(4)支持由跨国界、跨司法管辖区情报部门领导的跨国公司红队测试;(5)开展监管合作或监管等价性讨论,在此情况下,有关当局在建立和执行TIBER-EU方面进行沟通与交流,从而减轻实体的监管负担,并促进整个欧盟对测试的相互认可;(6)创建跨部门/跨国界协作、结果共享和分析的协议。

在TIBER-EU框架中,红队测试(red test)服务商根据威胁情报,模拟现实中威胁行为者的战术、技术和程序(tactics、techniques、procedures,TTPs),对金融实体的关键功能和底层系统(即其人员、流程和技术)发起网络攻击,以帮助实体监测脆弱性、评估安全性以及提高整体响应能力。TIBER-EU作为一套通用框架供各国监管机构参考,各国央行或金融子行业的监管当局可依据关键职能选择被测试实体并量身制定具体的测试计划。截至2019年6月末,欧盟已经有4个国家建立了网络韧性渗透测试计划,分别是英国(CBEST)[36]、荷兰(TIBER-NL)[37]、比利时(TIBER-BE)[38]、丹麦(TIBER-DK)[39],其中英国和荷兰已经为被监管者提供了具体的测试操作指导,且均推行至2.0版本。英国的CBEST测试体系始于2013年(2016年发展至升级版),因此并没有采用欧盟的TIBER-EU通用框架,但是这两套测试在目标和策略方面基本相同,只是在技术操作上存在一些差异。

2018年5月,加拿大银行牵头实施了量身定制的批发支付系统计划(Wholesale Payments Systems Program)以增强支付系统的网络韧性,该计划覆盖了6家最大的商业银行和加拿大支付清算系统。加拿大央行(2019)为提高金融系统的整体互联网韧性还专门成立了金融部门韧性小组(Canadian Financial Sector Resiliency Group)以取代原本的联合运营韧性管理小组(Joint Operational Resilience Management Program),通过新增相关的协调授权来提升金融部门对系统性事件的响应能力,该小组于2019年8月开始正式运行[40]。2018年11月,德国联邦金融监管局(Federal Financial Supervisory Authority,BaFin)宣布将要求金融机构进行网络安全测试。

此外,随着监管机构对互联网韧性问题的重视,互联网韧性测试正向微观层面传导。2019年5月,毕马威(KPMG)对外宣布将向企业提供CBEST服务以帮助金融机构符合相关的运营韧性监管要求。例如,针对英格兰银行审慎监管局(Prudential Regulatory Authority,PRA)和金融行为监管局(Financial Conduct Authority,FCA)新设立的首席运营高级管理职能(SMF24)进行测试,SMF24要求承担审慎监管局规则手册中规定的外包部分的相关责任[41]。KPMG测试服务将覆盖与企业互联网相连接的所有业务服务方——从内部员工到第三方供应商,以确保业务系统的连续性和韧性。

四、英国金融业互联网韧性的CBEST测试

为提升金融业的网络安全,2013年,英格兰银行联合CREST组织建立了一套金融业互联网的渗透性韧性测试机制——CBEST(controlled bespoke intelligence-led cyber security tests)。CREST组织是2006年在英国成立的一个国际性非营利组织,主导渗透性测试、模拟攻击和应对、事件响应、安全架构等方面的资格考试,已经与英国、美国、澳大利亚、新加坡、中国香港等国家或地区政府开展网络安全专业资格认证合作。2016年,CBEST测试机制升级至2.0版本,将重要的金融机构和金融市场基础设施纳入其中,还加强了金融系统与公共基础设施的交流和联动,目前运行效果良好。总的来说,CBEST测试机制由多方配合实施,利用真实的威胁情景模拟攻击金融机构和金融市场基础设施,进行渗透性韧性测试,进而对发现的漏洞或脆弱部分进行针对性的改进。

(一)CBEST测试的全方位参与者

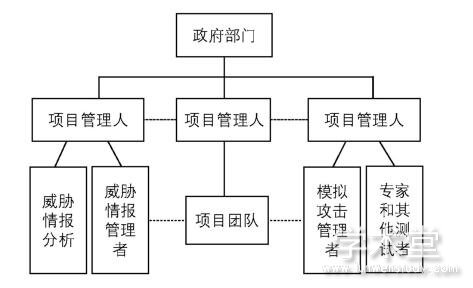

CBEST测试涉及6类参与者,分别是:(1)政府交流指挥中心;(2)监管机构,即英格兰银行审慎监管局、金融行为监管局、金融市场基础设施理事会(Financial MarketInfrastructure Directorate,FMID);(3)中枢协调者,由英格兰银行网络部门小组(Cyber Sector Team,CST)担任;(4)被测试者,即金融机构或金融市场基础设施;(5)威胁情报(threat intelligence,TI)管理者和服务商;(6)模拟攻击(penetration testing,PT)管理者和服务商。

英国政府主要采取允许竞争的态度来控制测试成本。被测试实体可自主选择获得CBEST组织认证的服务商,一般来说,模拟攻击服务商和威胁情报服务商之间存在长期的战略合作,因此通常有以下3种选择方式:(1)选择一个威胁情报服务商及其渗透性测试服务商;(2)选择一个渗透性测试服务商及其模拟攻击服务商;(3)分别选择威胁情报服务商和模拟攻击服务商。

(二)CBEST测试的“情报-测试-反馈”流程

英国CBEST测试的准备和流程可以分解为如下3个子模块:

第一,威胁情报模块。CREST组织负责认证威胁情报服务商,服务商根据事先确定的测试计划,对被测试者进行有针对性的情报分析。通常采用“灰盒”测试的方法,其涵盖:(1)确保纳入了业务和技术视角下的每一个关键职能支持系统;(2)对当前威胁的评估;(3)最近攻击实例。其中,“关键职能”被定义为提供某种服务的人、过程和技术,如果该服务中断,将影响英国的金融稳定、企业安全和稳健、企业的客户基础和市场行为。最后,出具一份威胁情报报告,基于真实案例推演出潜在的威胁情景,尤其是要详细评估高风险情景,包括目标、动机和方法。这份报告要尽量真实地反映潜在威胁情景的实际发生概率,注重关键职能的支持系统以及与之直接关联的威胁。监管机构和被测试者将全程参与此模块。这里说的“灰盒”测试是介于“白盒”测试和“黑盒”测试之间的测试。灰盒测试关注输出对于输入的正确性,同时也关注内部表现,但这种关注不像白盒那样详细、完整,只是通过一些表征性的现象、事件、标志来判断内部的运行状态。有时候,输出是正确的,但内部其实已经发生错误了。而如果每次都通过白盒测试来操作,效率会很低,因此这样一种灰盒测试的方法成为理想的选择。灰盒测试结合了白盒测试与黑盒测试的要素,考虑了用户端、特定的系统知识和操作环境,较多被用于在系统组件的协同性环境中评价应用软件的设计状况。

第二,渗透性测试模块。CREST组织负责认证模拟攻击服务商,服务商根据事先确定的测试计划,通过人工或自动化手段对被测试者的信息安全管理系统进行攻击。渗透性测试计划主要包含以下内容:(1)由威胁情报服务商和模拟攻击服务商一起商议出具体的风险情景;(2)模拟攻击服务商攻击或破坏路径图中的路径;(3)支持某些渗透性测试和事后恢复的商业案例的真实证据。与一般的渗透性测试所不同的是,模拟攻击服务商应当尽可能模拟最真实的威胁情形,既要应对外部攻击行为,也要防范来自内部员工的威胁,通常采用“黑盒”方法进行测试。最后,出具一份渗透性测试报告。监管机构和被测试者将全程参与此模块。

第三,反馈总结模块。网络部门小组与威胁情报服务商、模拟攻击服务商经过充分讨论得出最终的评估报告,该过程对监管机构全程透明,但是不会对被测试主体开放。最后,对于每个被测试者,网络部门小组、监管机构和该被测试者将针对评估报告展开座谈,出具一份各方均认同的整改报告。

与传统的线性垂直结构不同,CBEST采用的是敏捷灵活的动态互动机制。上述主体相互关联形成一套联动机制,图2反映了上述3个模块的关联。政府部门(包括网络部门小组和金融监管机构)主导项目过程,来自金融机构和金融市场基础设施的高管、监管机构代表、网络部门小组成员组成项目专项小组,随时与威胁情报管理者和模拟攻击管理者沟通和分享信息。

图2 CBEST测试的参与者 下载原图

五、提升我国金融业互联网韧性的政策建议

(一)加强我国金融业互联网韧性的法规建设

我国《网络安全法》要求关键信息基础设施支持业务稳定和持续运行的性能,安全措施要遵循“三同步”原则,“负责关键信息基础设施安全保护工作的部门应当制定本行业、本领域的网络安全事件应急预案,并定期组织演练”(见第33条和第53条)。

我国金融业已经出台了一些具体法规,与国际状况类似,银行业的网络安全立法实践快于保险、证券、信托等其他金融子行业。为了落实《银行业金融机构安全评估办法》《电子银行安全评估指引》《商业银行信息科技风险管理指引》《银行业突发事件应急预案》等法规提出的信息和网络安全风险评估标准与规范的要求,2016年6月,原中国银监会办公厅发布《关于开展银行业网络安全风险专项评估治理及配合做好关键信息基础设施网络安全检查工作的通知》(银监办发[2016]107号)要求,银行业实施互联网安全风险专项评估治理工作,并提出如下4点具体要求:(1)网络和信息系统安全风险评估;(2)针对政策性银行、大型银行、股份制银行、邮储银行进行高级持续性威胁(APT)专项评估;(3)网络安全应急预案评估;(4)网络安全应急演练。要求银行机构评估包含互联网业务系统(包括客户端、移动应用)、门户网站、第三方外联系统、数据中心基础设施、通信网络以及后台系统(包含管理信息系统、办公系统),并将网络安全应急演练情况纳入到监管评级体系中。

2018年3月,中国银保监会发布《银行业金融机构数据治理指引(征求意见稿)》,要求银行业金融机构将数据治理纳入公司治理范畴,并将数据治理情况与公司治理评价和监管评级挂钩。虽然我国金融业日益重视网络安全风险,但是多基于各子行业的微观治理视角,而缺乏针对金融系统的整体性网络安全的法规设计。

国际监管组织和一些监管当局通常将金融韧性视同于金融稳定,因此很多旨在促进金融稳定或减少金融脆弱性的监管政策将提高金融韧性作为目标[42]。同样,在金融与网络安全的国际监管法规建设中,追求互联网韧性也被视为促进金融系统稳定的核心任务之一。基于我国现有的政府组织架构,建议从两个维度增强金融系统的互联网韧性法规建设:第一,增强公私合作方面的法规。在金融科技迅猛发展的背景下,金融机构的系统架构和业务模式持续演变,要求金融业必须与时俱进地评估网络安全风险和应对突发事件。整合全社会资源管理网络风险是增强互联网韧性的基本要求,建议由中央网信办牵头加强公共部门之间的协调,包括关键信息基础设施之间的威胁情报和安全技术共享、互联网韧性演习或测试合作等。此外,还应鼓励政府部门与第三方互联网安全服务商进行风险信息和技术的交流。第二,增强金融系统重要机构和金融市场基础设施的互联网韧性,考虑关键经济职能履行标准界定出重要性机构,除重要性金融机构之外,还需要评价重要的数据或技术服务商(如云服务商)。

(二)开展我国金融业网络的渗透性韧性测试

虽然我国金融业是网络攻击的重灾区,但是金融机构和金融市场基础设施主动进行渗透性测试的意愿一般不强。这主要有三点原因:(1)对关键业务系统进行网络攻击测试,本身存在风险;(2)金融信息系统需要确保机密性,所以市场上提供压力/韧性测试的服务商通常没有足够的访问权限;(3)网络安全建设存在正外部性,单一机构有一定的“搭便车”倾向。为提升我国的金融业互联网韧性,基于我国国情,参考英国CBEST测试、TIBER-EU等国际最佳实践,提出如下设想。

⒈政府搭台

渗透性韧性测试本质上是一项政府组织的模拟演习,建议我国政府关注以下4点内容:(1)要求系统重要性金融机构、其他重要金融机构和所有的金融市场基础设施参加;(2)通过增加测试的“性价比”来激励更多的金融机构参与;(3)要求威胁情报管理者和模拟攻击管理者认证数家测试服务提供商,通过竞争来改善服务和降低成本;(4)开放政府部门拥有的威胁情报信息,将情报实时分享给测试计划。

⒉主要参与者及其职责

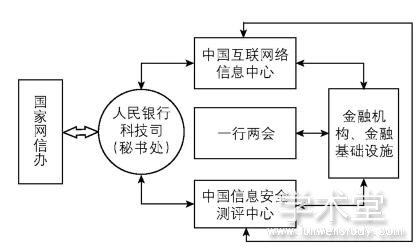

对于我国金融业网络的渗透性韧性测试的参与者及其职责定位,建议考虑如下6方:(1)国家网信办,整合全国资源,承担交流指挥中心职能;(2)人民银行、银保监会、证监会等监管机构,组织所管辖的被测试者,并负责监督整改;(3)人民银行科技司,发挥中枢协调作用,类似于CBEST测试中的英格兰银行网络部门小组;(4)被测试者,即金融机构和金融市场基础设施;(5)威胁情报服务商,可考虑由中国互联网络信息中心认证;(6)模拟攻击服务商,可考虑由中国信息安全测评中心认证。各参与者的互动关系见图3。

人民银行科技司(或其他选定的机构)承担协调和部署工作,其主要工作应当包括如下5点内容:(1)对外代表金融系统,与中央网信办沟通,取得测试过程中所需的电力、电信等公共部门的支持;(2)对内与监管机构沟通,了解被测试者的测试需求,确保测试计划满足监管要求;(3)测试中与威胁情报管理者和模拟攻击管理者充分沟通,确保项目按照计划执行;(4)对威胁情报服务商(及其管理者)、渗透性测试服务商(及其管理者)的相关工作进行评估和反馈;(5)记录测试过程,对文件资料留档保存。

图3 我国金融业互联网渗透性韧性测试的参与者 下载原图

⒊测试前精心准备和测试后反馈改进

在测试前,应当对测试计划仔细斟酌、详细评估,小到专业术语的理解,大到评估范围的确定,要确保每个参与者有一致的认知。在整个测试过程中,参与者不需要过多地了解被测试者的IT安全措施和应对计划,从而有效保护被测试者的商业机密。

测试是一种识别和改进系统脆弱性的手段,其主要目的是协助金融业提高应对互联网风险的能力,所以建立起“测试+反馈”的循环评估机制才能最大程度发挥韧性测试的作用。在测试后,中国信息安全评测中心和中国互联网信息中心应当分别将评估结果反馈给被测试者,被测试者将相应的改进计划上报给监管机构,由监管机构最终确认相关改进计划。

⒋建设持续的监管约束机制

测试中构建的融合战略、战术和反映多层面的“报告-诊断-预测-操作-激活”五层次成熟度模型为量化监管提供了分析基础。监管机构可针对每个层次设立一些互联网风险监管的关键指标,从而有利于对金融机构和金融市场基础设施的持续性评估。监管机构还应当基于同类被测试者之间的横向比较结果,完善相应的微观约束措施。

参考文献

[1] Holling C S.Resilience and stability of ecological systems[J].Annual Review of Ecology and Systematics,1973,4(01):1-23.

[2]Pimm S L.The complexity and stability of ecosystems[J].Nature,1984,307:321-326.

[3] Gunderson L H.Ecological resilience-In theory and application[J].Annual Review of Ecology and Systematics,2000,31(01):425-439.

[4]William N A.Social and ecological resilience:Are they related?[J].Progress in Human Geography,2000,24(03):347-364.

[5]Pisano U.Resilience and sustainable development:Theory of resilience,systems thinking and adaptive governance[J].ESDN Quarterly Report,2012,26:1-51.

[6]BénéC,Wood R G,Newsham A,et al.Resilience:New utopia or new tyranny?Reflection about the potentials and limits of the concept of resilience in relation to vulnerability reduction programmes[R].CSP Working Paper,No.6,2012:1-61.

[7]Baum S D.Risk and resilience for unknown,unquantifiable,systemic,and unlikely/catastrophic threats[J].Environment Systems and Decisions,2015,35(02):229-236.

[8]Barrett C B,Constas M A.Toward a theory of resilience for international development applications[J].Proceedings of the National Academy of Sciences,2014,111(40):14625-14630.

[9] Folke C.Resilience:The emergence of a perspective for social-Ecological systems analyses[J].Global Environmental Change,2006,16(03):253-267.

[10]Simmie J,Martin R.The economic resilience of regions:Towards an evolutionary approach[J].Cambridge Journal of the Regions,Economy and Society,2010,3(01):27-43.

[11]李梅,汤志伟.中国智慧社会建设的风险表现、分析及防范研究[J].电子政务,2019(04):27-34.

[12]MITRE.Cyber resiliency engineering framework[R/OL].[2019-11-20].https://www.mitre.org/sites/default/files/pdf/11_4436.pdf.

[13]Presidential policy directive-Critical infrastructure security and resilience[EB/OL].(2013-02-12)[2019-11-20].https://obamawhitehouse.archives.gov/the-pressoffice/2013/02/12/presidential-policy-directive-criticalinfrastructure-security-and-resil.

[14]World Economic Forum.Risk and responsibility in a hyperconnected world pathways to global cyber resilience[R/OL].[2019-11-20].http://www3.weforum.org/docs/WEF_IT_PathwaysToGlobalCyberResilience_Report_2012.pdf.

[15]World Economic Forum.Regional risks for doing business 2018,insight report[EB/OL].(2018-11-15)https://www.weforum.org/reports/regional-risks-fordoing-business.

[16]Miniwatts Marketing Group.Internet world stats,usage and population statistics[EB/OL].[2019-06-30].https://www.internetworldstats.com/stats.htm.

[17]Financial Stability Board(FSB).Cyber lexicon[EB/OL].(2018-11-12)[2019-11-18].https://www.fsb.org/2018/11/cyber-lexicon/.

[18]National Institute of Standards and Technology(NIST).Systems security engineering:Cyber resiliency considerations for the engineering of trustworthy secure systems,Special Publication 800-160,Vol.2[EB/OL].[2018-03-21].https://csrc.nist.gov/publications/detail/sp/800-160/vol-2/draft.

[19]De Groot J.What is Cyber Resilience?[EB/OL].[2019-02-04].https://digitalguardian.com/blog/what-cyberresilience.

[20]World Economic Forum.Advancing cyber resilience principles and tools for boards[EB/OL].(2017-01-18)[2019-11-18].https://www.weforum.org/whitepapers/advancing-cyber-resilience-principlesand-tools-for-boards.

[21]C?uréB.Cyber resilience as a global public good[EB/OL].[2019-05-10].https://www.bis.org/cpmi/speeches/sp190510.htm.

[22] Prk J,Seager T P,Rao P S C.Integrating risk and resilience approaches to catastrophe management in engineering systems[J].Risk Analysis,2013,33(03):356-367.

[23]Kim Y,Eisenberg D A,Chester M V.Fail-safe and safeto-fail adaptation:Decision-making for urban flooding under climate change[J].Climatic Change,2017,145(3/4):397-412.

[24]NIST.Guide for cybersecurity event,NIST special publication 800-184[EB/OL].(2016-12-22)[2019-11-18].https://www.nist.gov/publications/guidecybersecurity-event-recovery.

[25]Schwab K.The Fourth Industrial Revolution:What it means,how to respond[EB/OL].(2016-01-04)[2019-11-18].https://www.weforum.org/agenda/2016/01/the-fourth-industrial-revolution-what-it-means-andhow-to-respond/.

[26] Knight F H.风险、不确定性与利润[M].安佳,译.北京:商务印书馆,2006:279.

[27]World Economic Forum.The global risks report 2019(14th Edition)[R].WEF in partnership with Marsh&McLennan Companies and Zurich Insurance Group,2019:1-103.

[28]Stoecklin M P.Deep locker:How AI can power a stealthy new breed of malware[EB/OL].(2018-08-08)[2019-11-18].https://securityintelligence.com/deeplocker-howai-can-power-a-stealthy-new-breed-of-malware/.

[29]Basel Committee on Banking Supervision(BCBS).Cyber-resilience:Range of practices[EB/OL].(2018-12-04)[2019-11-18].https://www.bis.org/bcbs/publ/d454.htm.

[30]CPMI-IOSCO.Guidance on cyber resilience for financial market infrastructures[EB/OL].(2016-06-29)[2019-11-18].https://www.bis.org/cpmi/publ/d146.htm.

[31]Group of Seven(G7).Fundamental elements of cybersecurity for the financial sector[EB/OL].(2016-10-11)[2019-11-18].https://www.treasury.gov/resourcecenter/international/g7-g20/Documents/G7%20Fundamental%20Elements%20Oct%202016.pdf.

[32]Facciponti J,Merisier R,Moreno J V,et al.Proposed federal cybersecurity regulations for financial institutions face uncertain future[N/OL].The National Law Review,(2017-03-14)[2019-11-18].https://nationallawforum.com/2017/03/14/proposed-federal-cybersecurityregulations-financial-institutions-face-uncertainfuture/.

[33]European Central Bank.Cyber resilience oversight expectations for financial market infrastructures[EB/OL].(2018-12-04)[2019-11-18].https://www.ecb.europa.eu/paym/pdf/cons/cyberresilience/Cyber_resilience_oversight_expectations_for_financial_market_infrastructures.pdf.

[34]Australian prudential regulation authority(APRA)chief warns on outsourcing beyondregulation[EB/OL].(2018-09-25)[2019-11-18].https://www.superreview.com.au/news/funds-management/apra-chief-warnsoutsourcing-beyond-regulation.

[35]European Central Bank.TIBER-EU framework:How to implement the European framework for threat intelligence-based ethical red teaming[EB/OL].(2018-05-02)[2019-11-18].https://www.ecb.europa.eu/press/pr/date/2018/html/ecb.pr180502.en.html.

[36]Bank of England.CBEST Intelligence-led testing implementation guide version 2.0[EB/OL].(2016-02-27)[2019-11-18].https://www.bankofengland.co.uk/financial-stability/financial-sector-continuity.

[37]DeNederlandsche Bank.TIBER-NL GUIDE 2.0:How to conduct the TIBER-NL test,TIBER-NL GUIDE 2.0[EB/OL].(2017-11-29)[2019-11-18].https://www.dnb.nl/en/news/dnb-nieuwsbrieven/nieuwsbrief-banken/NieuwsbriefBankennovember2017/dnb366417.jsp.

[38]National Bank of Belgium.TIBER-BE framework national implementation guidance[EB/OL].[2019-11-18].https://www.nbb.be/en/payments-and-securities/tiber-beframework.

[39]Danmarks National Bank.TIBER-DK general implementation guide[EB/OL].(2018-12-18)[2019-11-18].http://www.nationalbanken.dk/en/financialstability/Operational/Pages/TIBER-DK-and-implementationguide.aspx.

[40]Bank of Canada.Bank of Canada announces partnership to improve resilience in financial sector[EB/OL].[2019-06-27].https://www.bankofcanada.ca/2019/06/bank-ofcanada-announces-partnership-improve-resiliencefinancial-sector/.

[41]Prudential Regulation Authority.Strengthening individual accountability in banking and insurance:Amendments and optimisations[EB/OL].(2017-05-12)[2019-11-30].https://www.bankofengland.co.uk/prudential-regulation/publication/2016/strengthening-accountabilityin-banking-and-insurance-amendments-andoptimisations.

[42]李彤玥,朱太辉.如何重塑金融韧性?--危机后国际金融监管改革的分析框架[J].金融监管研究,2019(03):22-38.

注释

1注1:也是畅销书《第四次工业革命》的作者,他在书中指出第四次工业革命与前三次工业革命存在本质区别,过去的革命更应该称之为科技进步,而此次革命具有颠覆性和互联性,科技、安全、经济增长、可持续发展环环相扣,最终带来整个系统的创新。

点击查看>>金融毕业论文(精选8篇)其他文章本文以此为研究背景,对在校大学生进行问卷调查,结合调查问卷的数据结果,进行因子和回归分析得出影响大学生互联网分期消费的多方面因素,进而为促进大学生互联网分期消费市场的良好发展提供建议。...

大数据时代下,伴随着云计算等新兴互联网信息技术的飞速发展,互联网信息技术逐渐渗透到金融领域,随之诞生了互联网金融。互联网金融以第三方支付、P2P金融业务、众筹等新兴金融模式为代表,引领了信息时代的潮流发展。这对传统金融业造成了巨大的冲击,使金...

以互联网金融支持精准扶贫工作具有显着的优势,但是受限于自身发展不成熟和贫困地区经济发展情况,需要依托互联网金融技术和平台,创新精准扶贫途径,推行精准扶贫电商、产业链、“农业+旅游”和教育模式,助力我国精准扶贫工作。...

互联网金融本质是网络科技和传统金融的深度融合,金融需求和网络科技两者相辅相成、缺一不可,金融需求促进网络科技升级,同时网络科技推动传统金融模式变革。...

本文就针对于这方面的内容开展了详细化分析与探究,总结互联网金融对证券行业的影响,并根据实际情况提出一些推动证券行业健全发展的策略...

随着科技的创新,社会经济的高速发展,人们不仅仅局限于实体服务网点。新兴电子产品的研发,使更多人选择网络金融服务。农村金融作为我国金融体系最薄弱的环节,三农问题是我国改革和建设的根本,农业的发展也牵扯着人们最基本物质需求,怎样能使农业更好地...

引言20世纪末,随着供应链管理的兴起及信息技术的发展,供应链金融成为一项全球瞩目的金融创新。自2006年深圳发展银行成功提出供应链金融服务后,国内各大商业银行陆续跟进。供应链金融不仅有效缓解我国中小企业融资困境,还拓展了银行的业务范围,产...

普惠金融以致力于解决金融排斥, 有效满足弱势群体金融服务需求为目标。农村地区是弱势群体的聚集地, 长期面临金融服务供给严重短缺, 决定了农村金融改革的主要任务是深化农村普惠金融供给侧改革。...

文章试着从5G时代背景下互联网金融发展的现状及监管问题进行分析,并提出一定的监管策略,以期为互联网金融服务适应新时代发展做一些参考。...

文章选择花呗的专项计划为研究案例,探讨资产支持证券的现实意义和未解决的问题,希望发展创新企业资产证券化的同时要注意防范风险,这正是文章的研究初衷。...