本篇论文目录导航:

【题目】国内互联网完全问题探究

【第一章】计算机网络安全防范探析绪论

【第二章】以太网及TCP/IP协议介绍

【第三章】网络流量分析系统设计

【第四章】网络安全系统仿真测试与结果分析

【总结/参考文献】计算机网络安全防护技术研究总结与参考文献

第四章 系统仿真测试与结果分析

网络攻击的实质是利用网络协议的漏洞和安全缺陷对网络系统的硬件、软件机器系统中的数据进行的攻击。对于已知攻击方式,我们可以通过有效的硬件、软件手段进行防范。

在最近几年里,网络攻击技术和攻击工具有了新的发展趋势,随着攻击工具越来越复杂、发现安全漏洞越来越快、防火墙渗透率越来越高、自动化和攻击速度的提高,要求我们对新型网络攻击方式有快速的响应能力。

4.1 仿真实验环境

无论网络攻击如何变化,最终的实质是数据包,因此,能够获取即时的数据包并加以分析,以此了解网络漏洞及攻击方式,便成为了化解网络攻击的完美答案。这样的数据分流设备应具有如下功能:

(1) 识别主流数据报文

(2) 未知报文输出

(3) 至少达到线路带宽的网络吞吐能力

由此,在广域网出入口通过分光器,将内、外部上、下行数据进行复制,在数据分析设备上按需求方式进行数据分类输出,以便后台服务器或 PC 机能够捕获数据包并加以分析,以此防范网络攻击。所示,分流设备为中兴特种 ZXR10 系列数据平台,其基本功能为:

(1) 灵活的 ACL 规则

(2) 分流流量的负载分担

(3) 同源同宿

(4) 不修改数据包的数据

(5) VLAN、GRE、GTP、IPV6、MPLS 报文的识别和分流

(6) 未识别报文输出

(7) 电信级数据处理能力

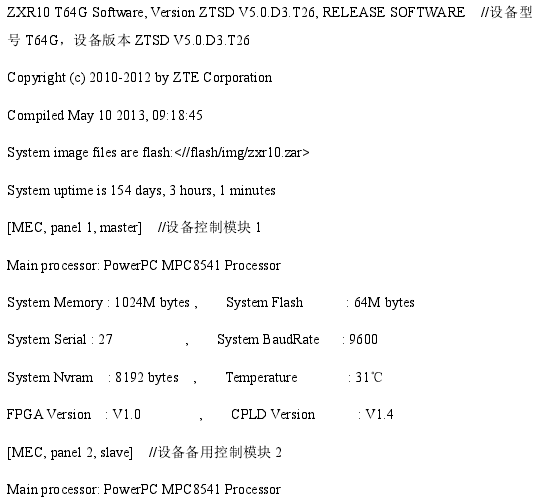

实验环境如下所示:

硬件:ZXR10_T64 机架软件:ZTSD V5.0 版本模拟流量:思博伦 testcenter 测试仪控制及分析设备:联想 T420 笔记本电脑实验拓扑如下图 4.1 所示:

4.2 流量仿真实验

通过思博伦 testcenter 构造数据包,将其打入 ZXR10 _T64 分流设备,通过分流设备将数据包输出至后端PC,在PC侧用wireshark[20]

网络数据包分析工具对数据包进行分析,对比 testcenter 所发数据包与 PC 端接收数据包是否一致。

4.2.1 数据流量分流设备

1. TestCenter 构造正常 tcp 数据包,进入专用设备,专用设备通过 acl 规则将流量重定向至 PC 机,PC 机通过 wireshark 数据包分析软件抓包对比数据包。

2. TestCenter 构造未知报文(非正常 IP 数据包),进入专用设备,专用设备通过未知包输出规则将流量重定向至 PC 机,PC 机通过 wireshark 数据包分析软件抓包对比数据包。

4.2.2 仿真实验配置《正文》×××××

一、测试仪配置实现

(1)构造正常 tcp 数据包配置,如下图 4.2 所示,mac 地址随机构造,type 类型 0800,标识下一个字段为 IP;IP 层源 ip 为 192.85.1.2,目的 sip 为 192.0.0.1;传输层源端口为 1024,目的端口为 1024,上层为随机数据。

测试仪构造出的报文如下图 4.3 所示:

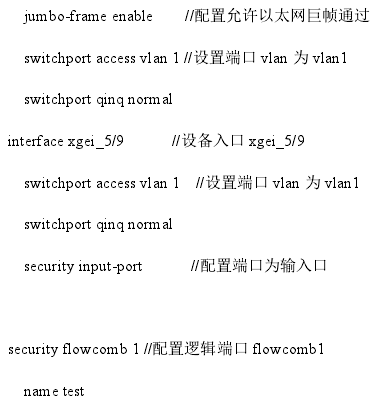

(1) 构造未知报文(非正常 IP 数据包)配置,如下图 4.4 所示:

此次构造了一个二层为 IEEE 802.3 Ethernet 的包头,在其 length 字段配置了一个非法长度 768,数据包本身长度为 128 字节,未设置三层 IP,直接设置的数据。从数据包的角度来说,其为一个无法通过以太网数据链路的数据包。

数据包详情如下图 4.5 所示:

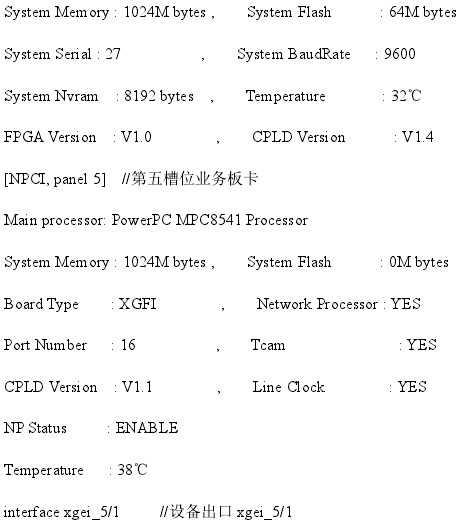

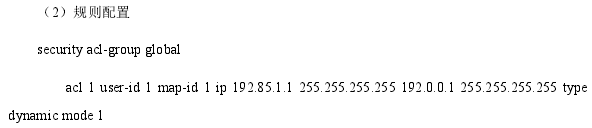

二、中兴特种 ZXR10_T64 设备主要配置

4.2.3 仿真结果分析

(1)在配置 acl 1 user-id 1 map-id 1 ip any any type dynamic mode 1 情况下,数据包可以正常被重定向输出,但未知报文被丢弃,PC 端获取的正常数据包如图 4.6 所示:

因配置中的逻辑端口 flowcomb 1 只配置了一个物理端口,所以所有被设备识别的正常数据报文将都通过 PC 端获取,从上图中可以看出存在我们设置的正常数据包,但未包含有错误IEEE802.3 头的数据包,符合测试预期。

(2)在上述实验基础上增加配置 unknow-flowcomb 1 service 253,发送未知数据包流量,数据包从指定分流组 flowcomb 1 重定向输出,输出报文如图 4.7 所示当配置了未知报文输出后,未知报文,即错包将从设备配置的未知报文输出逻辑端口输出,而该逻辑端口只包含一个物理端口,所以所有的未知数据报文将从 PC 端获取。从上图中可以看出,在配置了未知包输出命令后,设备可以对无法正常识别的报文进行输出,而该端口不包含正常的数据包。

4.3 分流算法验证实验

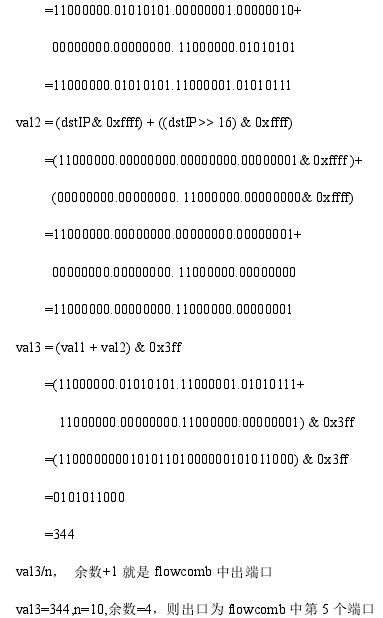

本实验设置输出端口为 10 个,为验证算法的正确性,当源 IP 与目的 IP 确定的情况下,根据分流算法,可以计算出输出端口,然后我们从设备输出流量端口来验证算法的正确性。

4.3.1 算法验证

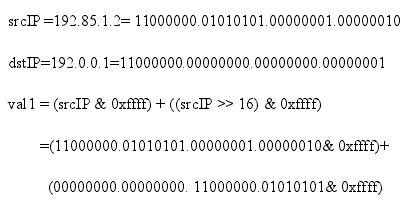

将分流策略设置为 sip-dip,数据采用 sip 192.85.1.2 dip 192.0.0.1,那么按照 3.3.4 节中所示算法,验证如下:

4.3.2 仿真配置实现

一、测试仪配置

使用 TestCenter 测试仪构造 tcp 数据流量,sip 为 192.85.1.2 dip 为 192.0.0.1,使用定量发送数据包 1000 个,配置如图 4.8 所示:

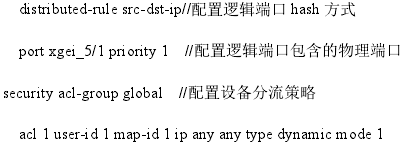

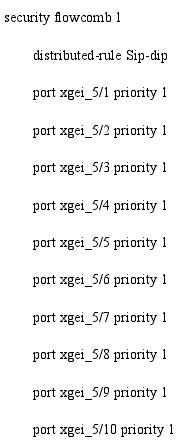

二、中兴特种 ZXR10_T64 设备主要配置

(1)输出端口配置为 10 个

4.3.3 仿真结果分析

通过在后端服务器抓包,数据包在 xgei_5/5 输出,即 flowcomb 1 的第五个端口,与算法验证一致,验证如下图 4.9 所示:

在图中可以看出,逻辑端口 flowcomb 1 中的第五个物理端口 xgei_5/5 输出 1000 个数据包,与实验预期相符合4.4 本章小结

本章第一节介绍了流量分析系统模型的仿真环境,通过图示说明此次仿真实验的测试环境。

本章第二节是对流量分析系统模型的流量通过实验,通过端口满速流量输入正常、非正常数据报文,验证了设备的抗攻击性。

本章第三节是对分流算法的验证,通过对具体实验流量的 key 值,计算出理论输出端口,然后通过实验,验证理论输出端口与实际输出端口是否一致。

近年来,大数据技术在各领域广泛应用,经济发展、社会进步和人们生活的方方面面都离不开大数据技术,大数据时代信息数据剧增,对数据信息传输带来了巨大风险。...

一、前言近年来,桌面云系统越来越成熟,与传统的PC端相比,桌面云系统具有业务连续性强、桌面总体成本降低、法规遵从与数据安全以及桌面更新和增长等众多优点,逐渐开始取代一部分PC端,基于桌面云系统的宽带和网络需求分析,能够根据业务的实际需求对...

1计算机网络安全问题的定义国际组织曾对计算机安全做过解释并给出定义:为数据处理系统设置和选用的技术层面和经管层面的安全保障,对计算机提供的硬、软件数据能够免受可抗力和不可抗力因素的干扰而受到破坏、更改和泄漏做出保障.上述对计算机安全的定义含...

随着物流信息化程度的提高,条形码技术、多媒体技术、地理信息系统、全球定位系统、电子数据交换技术、数据管理技术、射频识别技术以及Web技术都应用在物流信息[1]管理中,基于云计算[2-3]和移动化应用的优势,云计算和移动应用技术在物流行业中应用势在必行....

随着大数据、云计算蓬勃发展, 计算机相关产品在我们生活中扮演着重要角色, 我们在享受的同时, 信息安全成了不可忽视的安全隐患, 数据的非法获取成了互联网环境下的巨大威胁, 特别是内部威胁, 具有一定的透明性, 发生在安全边界之内, 相对于外部攻击更隐蔽, 对...

0、引言随着计算机和网络的普及,越来越多的家长面临着如何让自己的孩子远离网络社区中的不良信息,并避开网络游戏的侵扰等问题。家庭计算机实时监控系统应运而生,并成为家长的首选,但是真正能达到效果的并不多见。国外家庭绿色上网监控软件较多,但大部分都是...

本文阐述了无线网络通信的开放性、移动性、不稳定性的特点和我国现阶段通信网络安全管...

随着企业网络应用的普及,在办公效率得到提高,办公成本降低的同时,许多原来无法实现的企业方案也借助网络得以实现,充分体现了网络的优越性,构建局域网是企业信息化建设的必经之路。1、网络拓扑结构与技术应用1.1设计原则企业的办公区域一般在几层楼...

现如今, 计算机网络技术已在各领域及行业之间得到了广泛的应用, 但是随着网络环境的不断开放, 所产生的网络安全问题也越来越显著。...

4.3ERP(企业资源计划管理)4.3.1企业资源计划管理系统的特点。企业资源计划一词是由美国加特纳计算机咨询和评估集团(GartnerGroup.Inc,缩写GGI)于20世纪90年代初提出来的。GGI提出了ERP概念及其内涵,即面向供需链的管理。ERP界定内容超越...