无线网络安全论文范文第三篇:一种基于无线网络安全认证机制校验

摘要:随着通信技术的发展,无线网络被广泛应用于各个领域。信息技术虽然有着广阔的应用前景,但也存在很多亟待解决的问题,比如安全认证就是其中面临的一个主要问题。因此,本文提出一种基于无线网络安全认证机制,通过网络信息的校验来进行安全认证。

关键词:加密;认证;数据包;网簇;

作者简介:于淼(1985-),男,山东烟台人,本科,工程师。研究方向:计算机硬件维护、网络安全。;

Abstract:With the development of communication technology, wireless networks are widely used in various fields. Although information technology has broad application prospects, there are still many problems that need to be solved urgently. For example,the problem of security authentication is one of the main problems. This article proposes a security authentication mechanism based on wireless network, which performs security authentication through the verification of network information.

Keyword:encryption; authentication; data packet; network cluster;

0 引言

当前,网络连接中较为频繁出现的两种攻击方式是消息注入方式和欺骗网络[1].网络传输中时常受到第三方使用数据包侵入或者路径变更的攻击威胁,在这种方式下,数据正常传递就会受到多重风险,尤其是在传输节点信息传递中,一般会造成信息数据的篡改传输,无法让合法的数据有效传递。那么,就需要一种身份认证的机制来保障数据的合法性,从而达到安全认证的目的[2].所以,本文提出基于无线网络的数据检测和用户身份认证机制(PSRD),该机制可以有效保证数据传递的可靠性,在本研究中使用了数据的链接匹配序列进行认证,原理简单可靠,且使用加密模式,以此来降低数据传输的信息开销。

1 技术特点

基于无线网络的安全认证技术适合用来解决多重网络攻击,该技术具备以下几个特点。

1.1 数据分段

按照数据分段来防止信息链路传输的攻击风险,在机制中使用节点模式将数据流剪切成为固定信息段的数据放入到数据包体中,然后通过无线路由将数据片段载入到汇聚模型处,再通过汇聚模式将数据片段进行多重模式的消息构建。

1.2 加密

加密模式可以保护数据的机密性。在无线网络中信息的计算效果受限,信息传递中是无法进行复杂的数据加密,大多数情况下采用的是数据信息密钥进行数据加密。该方式采用非对称模式加密,加密效果较好,而且使用的过程中不受到数据类的控制,具备普适性的特点。

1.3 认证

认证机制可以合理降低网络数据中不合理的数据套入,从而达到降低数据不完整的情况,让数据具备可靠处理效果。过去的认证认识都是采用数据签名的方式,让数据可以自动认知,但是这种方式抗风险能力较低,效果不佳。基于无线网络的认证方式是采用数据附加认证码的方式,有效地控制数据认证的连接方式,从而达到降低非法节点的入侵的风险。

1.4 信息速记

信息速记是通过信息内部的数据信息控制片段流,将数据信息包含的内容提取成密文来完成速记处理。该方式主要按照隐藏信息的处理提高速记信息一致性和机密性。速记信息可以将数据保存在某段文本或者视频流中。

1.5 信任管理

信任管理就是按照数据的信任模型进行信息流管理,在信息流中可以监听不同节点的数据转换,对该节点的数据进行可靠性管理。数据流转过程中按照不同节点的处理模式进行下一级传递。该模式可以在处理数据的路由中降低由于对应节点的数据传递的风险控制,从而达到信息信任管理的目的。

2 技术模型

基于无线网络的认证机制研究是在无线网分节点的信息管理模式下完成,无线网络按照不同的节点进行传递,这种节点通常可以划分为簇头节点以及成员节点形式[3].一般网络簇头节点就是信息数据汇聚(Sink)模型,而成员节点是连接在信息内部的Sensor节点。安全认证是按照RPL协议将数据信息汇聚到Sink节点,并对节点进行安全加密和身份认证。通过数据加密可以避免数据的侵入,采用MAC模式身份认证则可以将数据进行安全对接,从而减少数据注入的风险。

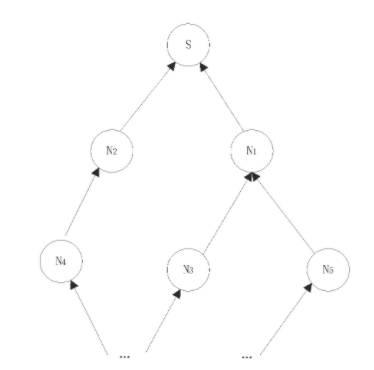

在无线网络信息拓扑模式中,一般是将数据流转看作是有向无环图,如图1所示。信息流的头部Sensor节点由于其本身的模式受到限制,无法进行可靠的数据加密,其核心作用是保障数据的引导传输,但是汇聚节点Sink是具备一定的计算处理能力,而且控制的计算方式也不受限制。Sensor节点完成同一簇中不同节点的RPL数据传递,通过数据跳转将完成信任管理的数据并入到汇聚节点Sink,最终通过Sink节点将信息传递到下一个数据流。

图1 简单无环图传感器模型H

在图1的无环图H中,信息节点处理是能够将Sensor节点进行两类子节点的划分:叶子节点Nm和非叶子节点Nn.数据传输开始时第一个叶节点是转向0方向,也就是无子节点方向;另外非叶子节点Nn则开始向下一个节点传递。将子节点{0,1}n来标记所有数据信息的子节点的数据结合,那么在无线网络簇为n∈(1,2)规模节点时,可以将路径序列结合在byte,设定其值b为2;如果无线网簇数据流为n∈(2,2)大小时,那么统计出相应的节点byte值为b=4.在数据表达路径生成之前对子叶节点进行数据的初始化;不同的子节点按照模式进行生成数据byte值为0的初始化。所以通过数据新速记的方式进行无线网络蔟子叶节点的划分,每个子节点按照信息管理的监听方式将数据报文进行发送,只要在节点数量为0的时候介入。

假如在无线网蔟开始的n个节点中信息认证中,不同的Sensor节点可以定位的Nj新模型数据节点,每个节点可以结合数据传递并最后向汇聚Sink节点进行数据包的传递,这些包可以定义为Bi.在图1中,子节点可以按照任意网簇Sensor开始发送信息码,如果按照数据的规则传递,须结合安全认证的机制来进行数据的合法性校验,进而完成数据的传递,达到认证的目的,如果数据认证没有完成,就会发出提示警告,并确定数据包的有效性。合理的无线网络认证最后在汇聚Sink节点完成数据的汇聚并认证,达到安全监测的目的。

3 认证机制

3.1 实施流程

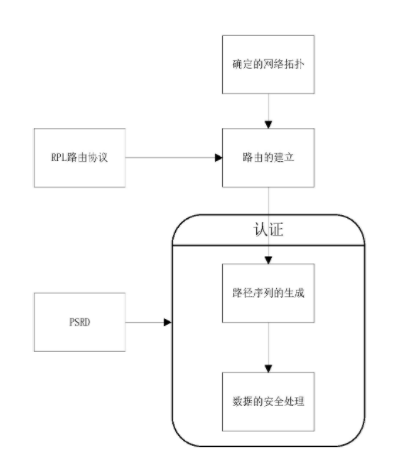

基于无线网络的安全认证机制的实施流程的通常按照三个阶段性流程执行,也就是建立路由、生成路径序列和安全的认证处理,图2为认证流程图。

图2 认证流程图

在图2认证流程图中,使用了RPL路由协议,通过该协议可以将搜寻颗粒度降低到无线网的汇聚Sink节点,从而达到认证的最终目的。无线路由经过初始化后,便开始多重序列的校验,并构建数据的序列可接入性,数据在不同节点中都可以进行流转,并完成序列校验,数据流到达汇聚节点后,进行最后认证。认证完成后可以将消息向外部发送,最终实现安全认证的目的。

3.2 路径序列生成阶段

在无线网络认证是按照RPL路由协议进行规范的数据处理,需要按照初始化的数据节点进行序列的模型路径处理。在路径中,必须要让不同的节点Sensor都具备路径标记效果,所以在构建无线网簇大小为n个节点认证提醒中可以使用下面的公式:

式中,Ti是结合网簇中的Sensor节点进行信息的模式处理,t是流转在该节点的信息节点序列标识,通过序列的实际处理可以将经过的信息进行安全身份认证。

3.3 数据安全处理阶段

完成对网簇节点的序列处理之后,接下来就需要对环境数据进行安全处理传输。结合总体无线网络的信息接入过程中的处理形式,网簇的Sensor节点可以通过新信息变化来了解到外部环境数据并进行安全监测,而汇聚Sink节点可以按照汇聚总体的数据子节点来汇总处理结果。如果某个阶段可能存在风险注入,那么子节点Sensor路径序列对数据进行安全处理,实现对网络中每个数据包的路由规则检测与身份认证。

4 在多种攻击模型下的应用

网络信息处理中一般会遇到消息注入或者恶意改变路由路径的攻击,下面就本次研究基于无线网络的安全认证模型进行应用分析。

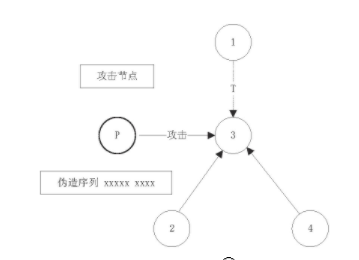

4.1 消息注入攻击

通常这种方式是向网络传递进行信息的注入式攻击,注入的消息一般是虚假数据信息,这种模式也是通常常见的数据污染或饱和,在信息传递中,这种方式具备一定的网络常见性[4].其攻击的模型如图3所示。

图3 消息注入攻击示例图

图3中,T是已经完成路由路径序列构建的路径图,而攻击节点P会按照信息路径生产一个信息伪造码Tp.通过特定的路径将伪码发送的T3中进行数据注入污染,造成攻击;并通过注入的后的子节点进行数据进一步传递,进而攻击安全新人管理中心。按照无线网络的安全认证模型,会在子节点1中进行安全筛选检测,从而达到数据拦截的目的,并对节点3进行清除,达到防御攻击目的,并将非法包进行丢弃。

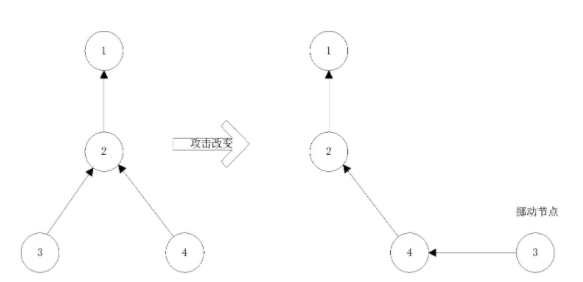

4.2 恶意改变路由路径

在网络攻击中,恶意挪动数据的传输路径,然后将序列进行伪造,达到逃避数据校验的目的,恶意改变路径后继续将危险数据包转发至Sink节点,就有可能逃避不同的书验证,达到侵入的目的[5,6,7,8,9,10].如图4所示。

图4 改变节点节点位置的路由攻击示例图

在图4中,序列节点3被恶意篡改序列编码,通过子节点4进行数据传输,那么节点3的路径会按照修改后的路径进行传递。而且节点3内部是存在代码编程攻击的风险,数据非常不可靠。假如T1是构建在子节点4上的序列,那么恶意修改后的子节点3会将存储在自己内部的信息发送到存储在节点4中,形成新的数据包,并通过欺骗编码来改变校验通过路径。按照身份安全认证机制,会对网络路径机进行识别,对于非指定的路径存在不匹配处理,也就是说数据包3不是按正常的路由传输的,节点4对会对改数据包进行丢弃处理。

5 结语

根据以上分析,可以看出基于无线网络的身份认证机制具备加密和认证处理形式,也可以进行信息速记和新人管理。该技术通过将无线包按照路由协议进行节点控制,达到序列及信息安全处理的校验的目的,最终形成安全认证的功能效果,经过消息注入攻击和恶意修改路径的验证,这种方案性能较为合理,具备实用价值。

参考文献

[1]樊爱京,孙泽军,潘中强,等基于区块链的无线传感网络安全认证模型[J]平顶山学院学报,2020,35(5):43-48.

[2]王荣福无线网络安全认证技术研究[J].南方农机,2020,51(12):89.

[3]刘敏无线分布式网络认证密钥安全度量仿真研究[J].计算机仿真,2019,36(12):280-283.

[4]刘英莎仁高娃,张利文移动无线网络的移动终端安全认证方案[J] .重庆理工大学学报(自然科学),2019,33(10):161-167.

[5]郭建伟在无线网络中实现安全认证[J].网络安全和信息化,2019(10):128-132.

[6]吴昆,魏国珩。无线网络安全认证技术研究[J]通信技术,2019,52(6)-:1461-1468.

[7]喻历历无线局域网络安全解决方案探讨[J].信息系统I工 程,2018(2):44-46.

[8]黄凌浅论学校无线局域网络组建[J].太原大学教育学院学报,2019(1):127-129.

[9]李文棣童话,倪斌,等无线局域网络场强规划的案例分析[J].电子技术,2021 50(1):116-117.

[10]余庆涛,吴为春。无线局域网络发展现状和应用前影[J]现代计算机,2020(5):25-26.

计算机网络在人们日常生活中应用普遍,对人们的发展有着微妙的影响。在现今的社会生产发展当中,计算机发挥了重要作用,是人类生产生活不可或缺的一份子,随着科技的发展,网络的安全问题引起了人们的重视。...

21世纪是一个互联网时代,与计算机相关的技术大范围推广应用,尤其是网络通信工程领域,信息技术的有效应用,有效提高了信息通信速率,并保证了信息传播质量。...

随着互联网和信息技术的迅猛发展,互联网信息资源呈极数级递增。网络信息资源属于信息资源的一种,具有资源天然的稀缺性,这种稀缺性主要表现在信息资源的时效性和空间配置不均等方面。虽然互联网可以超越时间和空间的界限,但是由于我国地区发展水平的不同...

社会是不断发展的,科技是不断进步的,无论是无线网络还是有线网络,都不能够有绝对的把握与手段保证网络的安全。对于全校师生要加大网络安全的宣传,只有师生提高对网络安全的重视,强化网络安全重要性的意识,了解最新的技术与动态,并且建立相对完善的行为...

前言目前在各行各业中都广泛使用计算机网络通信技术,计算机网络已成为人们生活中不可或缺的重要内容,人们对计算机网络的依赖性不断提高,计算机网络通信的安全性受到越来越多的关注。数据加密技术是保障计算机网络通信安全的重要技术手段和防护策略,利用...

21世纪是一个互联网时代,与计算机相关的技术大范围推广应用,尤其是网络通信工程领域,信息技术的有效应用,有效提高了信息通信速率,并保证了信息传播质量。...

计算机网络安全以及数据的加密是一项不停发展的综合技术。随着信息文化普及范围越来越大,网络安全问题也逐步显现出来,导致了网络外部与内部都面临着重大的威胁,加密技术是保证网络安全的关键性技术,数据的加密技术在网络安全防护中也起到了决定性的作...