4.3.3 基于AHP的指标权重确定法

在多因素的综合评估问题中,各个因素对最终评估目标的影响程度不同,因此需要对因素赋予不同权重。主要的方法包括Delphi法、层次分析法(AHP、二项系数加权法、环比评分法等。其中AHP法比较有代表性,且应用成功的案例较多,因此,本文采用AHP方法来确定因素权值。

层次分析法(Analytic Hierarchy Process,简称AHP法)是美国运筹学专家T.L.Saaty教授在提出的一种多指标决策分析方法,将定性与定量分析相结合。其基本思路是分析复杂问题所包含的因素及其相互关系,将问题分解为多个层次和多个要素,并在每一层次按照一定准则对该层元素进行比较,再按标度定量化形成判断矩阵。通过计算判断矩阵的最大特征值以及相对应的正交化特征向量,得出该元素对该准则的权重。本文采用AHP方法的步骤如下:

1.构建多层次结构模型

入侵威胁度是最终的目标,因此入侵威胁评估为目标层(A),四个评估因素构成评 估指标层(C),按照评估准则及评估因素的相关性,构成一个多层次结构模型。

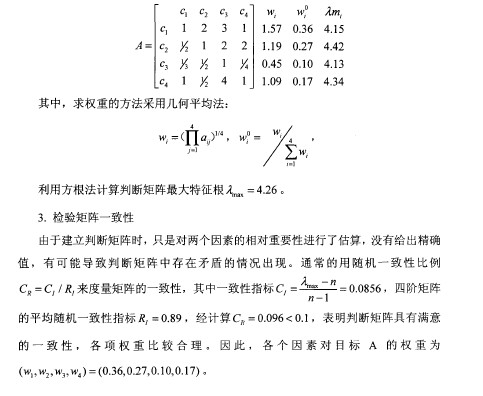

2.建立判断矩阵

判断矩阵就是以上一层次的元素为约束条件,与其相关的下一层次元素之间的相对重要性的判断结果。以1 ^-9标度法作为比较标准,两两对比,利用Delphi法给出矩阵的元素值,构造判断矩阵为A,计算权重如下:

图1

4.4 威胁度评估实验及结果分析

4.4.1攻击实验平台及实验说明

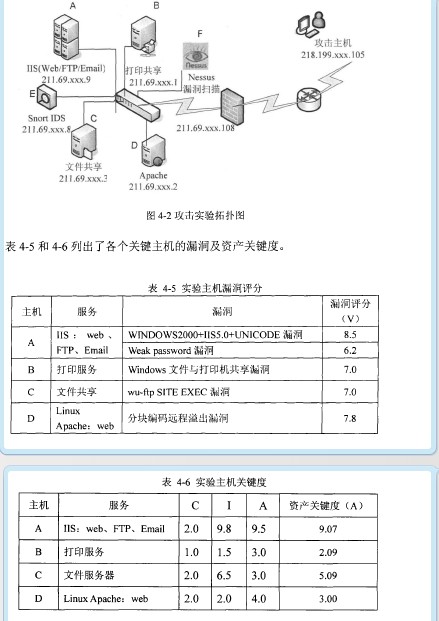

图4-2是专门建立的攻防实验平台,其中包括A, B, C, D四台关键主机,A安装了IIS服务器,对外提供Web, FTP, Email服务,B为局域网内部打印服务器,C为局域网内部文件服务器,服务器程序为wu-ftpd } D安装了Apache,提供内部信息的web服务。E为一台安装了Snort的IDS, F为安装了Nessus漏洞扫描系统的主机,H为攻击主机。该环境可以接入真实网络环境,也可以与真实网络隔离,不受背景流量干扰。

图2

本节通过在实验环境中进行攻击实验,根据攻击产生的响应L/V/A/P参数来进行入侵威胁度评估。本实验分为两个部分:

1.对多个主机进行多种不同类型攻击,分别进行威胁评估,实验目标是验证算法的有效性和合理性;

2.对一个主机进行多步攻击,对各个阶段进行威胁评估,实验目标是验证该算法在自适应取证机制中的效果。

4.4.2 实验一及结果分析

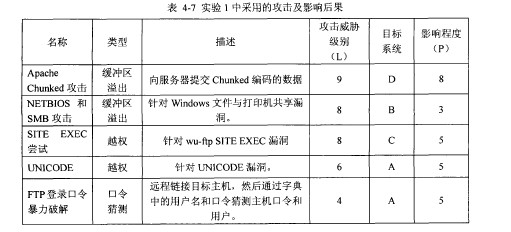

实验1对多台主机发动了多种不同类型的攻击,攻击说明见表4-7.共进行了五种攻击测试,包括DoS攻击、越权、缓冲区溢出攻击和口令猜测等。

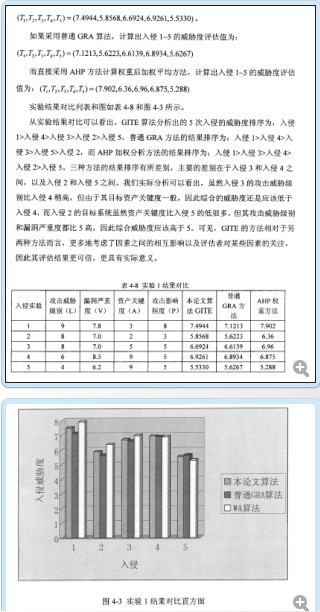

图3

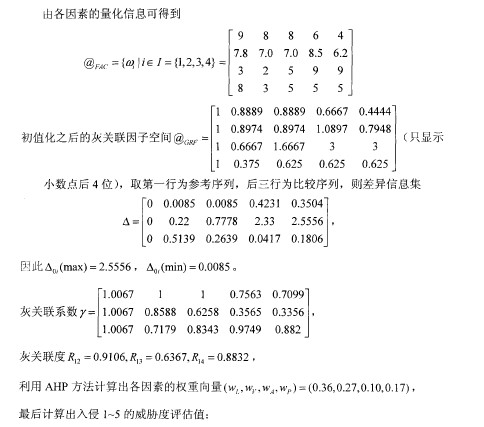

对上述实验结果用基于灰关联分析的威胁评估算法进行计算,为能更清晰说明问

题,我们假设只有攻击的威胁级别与其他因素互相之间有影响,而其他三个因素之

间影响暂时不计。则有下列入侵量化信息:

入侵1.攻击级别9,漏洞严重度7.8,资产关键值3,目标系统影响程度8

入侵2.攻击级别8,漏洞严重度7.0,资产关键值2,目标系统影响程度3

入侵3.攻击级别8,漏洞严重度7.0,资产关键值5,目标系统影响程度5

入侵4.攻击级别6,漏洞严重度8.5,资产关键值9,目标系统影响程度5

入侵5.攻击级别4,漏洞严重度6.2 ,资产关键值9,目标系统影响程度5

图4

图5

4.4.3 实验二及结果分析

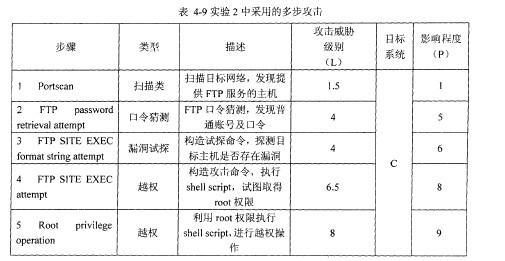

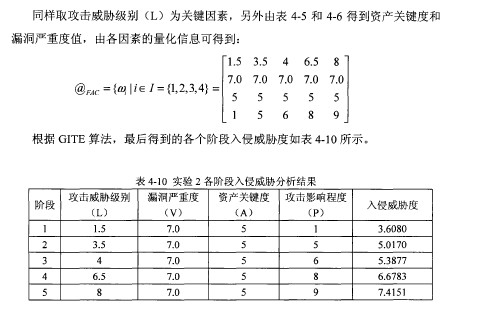

实验2是对主机C实施SITE EXEC漏洞入侵,入侵过程可以划分为5个阶段,具体过程如图3-10所示。表4-9描述了各个阶段的攻击情况。

图1

图2

状态转移阂值T1=4.0 ,T2= 5.5,则当发生扫描攻击时,系统进入q2,状态,开始收集证据并实时分析,当发现入侵者进行口令尝试时,系统进入q1状态,之后流量被重定向,蜜罐中的安全工具能够发现FTP命令中出现SITE EXEC串尝试时,此时不影响真实服务器的安全属性,所以不需要切断与真实服务器的连接,但会增加限制源主机访问权限及带宽能力的安全策略,当发现FTP命令中的SITE EXEC串中有执行shell scirpt等危险操作时,切断恶意主机与真实服务器的连接,恶意流量全部被蜜罐主机代替处理,之后入侵者的越权操作均在入侵诱骗系统中安全工具的监控之下,所有行为均被记录和分析,而真实服务器的业务服务不受影响。系统的状态转换触发比较有序和合理,整个系统的取证能力和提供服务能力得到保障。

4.5 本章小结

本章主要提出了基于灰关联的入侵威胁度评估算法,该算法解决了通常的综合评估算法中没有考虑因素之间可能存在未确定的影响关系的问题,并兼顾了评估者对因素的关注程度。进行入侵评估之前,首先要选取合适的评估因素,对评估因素进行量化,然后利用算法对量化后的因素进行综合评估,评估结果描述了入侵的威胁程度,可以作为自适应动态取证系统状态转换的触发依据,触发系统状态的转换,从而也触发系统的取证机制以及资源调配机制自适应地工作。本章采用了两个实验来对算法效果进行验证,将评估结果与另两种方法进行对比,对比结果证明,该方法比较合理,可信度比较高。

5.3基于入侵关联图的入侵模式发现入侵模式发现实际上就是根据收集到的多源信息,发现一次入侵所包含的攻击行为,并将这些行为有机联系在一起,重构出能反映入侵过程的攻击场景。准确地重构出入侵过程有利于提高安全事件分析和判断的准确性,能够...

4基于灰关联的入侵威胁评估方法在第3章的自适应动态取证系统当中,威胁评估系统是系统的状态转换触发器,对系统能否迅速进行入侵响应,恰如其时地触发取证及入侵容忍机制起着至关重要的作用。由于整个系统涉及到的设备较多,而且对入侵进行威胁...

电子物证技术是刑事侦查的重要手段,通过利用电子物证技术能够快速分析物证当中所蕴含的线索,从而根据这些线索快速获取有用的信息,可以提升案件侦破的效率。...