1 引言

第三方支付行业在近几年迎来了快速发展,特别是2011 年对于我国的第三方支付行业来说是具有里程碑意义的一年, 央行在 2011 年开始颁发非金融机构支付业务许可证,支付许可证的颁发反映出国家开始从制度政策层面规范第三方支付行业的发展,同时也对第三方支付行业的安全性提出了要求。 因此,如何从信息系统安全角度对诸多第三方支付工具进行全面的评价,这将对网上支付以及网络购物的发展具有十分重要的现实意义。

当前国内外第三方支付行业的发展存在巨大差异,国外专门针对第三方支付安全的研究较少,而国内也只是部分学者在进行研究时内容会涉及到第三方支付的信息安全。 赵德志基于项目管理视角对第三方支付进行了风险识别,认为第三方支付系统存在几种风险,分别是外部风险、组织风险、项目管理风险、技术管理风险,并对风险来源进行了细化,但该研究并未深入对第三方支付系统的安全风险进行有效评价。

以上研究对第三方支付市场存在的风险进行了一定的分析,但上述研究仍存在着一定的不足,主要体现在相关研究并未从信息安全的角度深入剖析第三方支付平台自身支付业务流程所可能存在的脆弱性以及防范重点,也没有对第三方支付进行流程再造提出相关建议,因此对于第三方支付安全事件的发生无法起到实质性的遏制,本文将从信息安全风险评估的角度对第三方支付系统进行深入研究。下文将基于对第三方支付平台的一般支付流程和相关案例的定性分析,运用威胁树方法学,构建针对第三方支付的威胁树分析模型,并基于德尔菲法选择当前主流第三方支付平台进行信息安全评估,从而为用户从安全视角对第三方支付平台进行选择提供参考依据。

2 威胁树模型

2.1 威胁树定义及基本结构

威胁树模型从 Bruce Schneire 在 2000 年提出的攻击树建模方法演化而来,广泛用于信息系统的安全评价中,威胁树的定义如下:

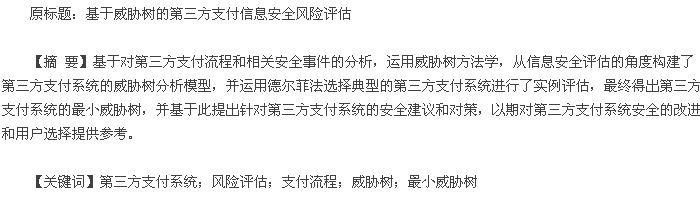

令 T={G,E,Q},其中 G 代表结点,E 代表结点间的通路,Q 代表影响系统功能的一个通路, 安全威胁由于攻击途径所造成的威胁由不同层次和不同关系构成,可分为两种,即并联关系和串联关系。 并联关系,即攻击者攻破子树的任一环节,即可达到攻击目标。 而串联关系,攻击者必须攻破子树的所有环节才能达到攻击目标,如图 1 所示。【1】

2.2 威胁树的修剪

一个威胁的实现需要威胁代理即攻击者具有一定级别的能力。 攻击者取决于下列因素:攻击成本、专门技术知识或工具、被逮捕和惩罚的概率等。 叶子结点的指标值由分析者直接输入, 数据来源可以是调研数据,历史事件资料以及方法评估获取,非叶子结点通过指标函数获取,根据并联关系和串联关系的不同而不同。 可以根据结点某一指标作为阈值对威胁树进行修剪,“剪去”所有超过或低于某一阈值的路径, 修剪过的树的集合(可以认为是图形的覆盖图)代表着所有威胁代理可能使用的可行的威胁完全集,从攻击的角度来讲是一个可行的攻击集,也就是最小威胁树。 从预防的角度讲,是采取安全策略时应重点考虑的。

3 威胁树模型

3.1 基于威胁树的第三方支付系统信息安全评价模型构建

通过第三方支付业务流程以及对收集到的大量安全事件的定性分析,第三方支付系统信息安全事件的典型特征有几点:

1) 第三方支付系统面临的最大风险是账户操作过程中的可支付余额;2) 第三方支付系统安全事件的发生一般是该两项密码通过各种手段如钓鱼网站、促销信息、升级提醒等手段被盗取;3)某些木马病毒如支付宝大盗 、浮云木马病毒 ,在支付环节通过篡改支付协议交换过程中的付款账户和金额等方式实现更具隐蔽性盗取;4) 部分案例显示数字证书可以通过一定手段绕过从而盗取用户资金,此环节可能存在重大安全隐患。

因此,根据威胁树方法学,可得到以下第三方支付的威胁树分析模型。

3.2第三方支付系统威胁树的修剪

根据威胁树方法学,可以通过某种指标比如攻击成本、攻击能力、成功概率等对威胁树进行修剪,本文拟采取德尔菲法的形式,邀请相关业内专家针对威胁代理攻击系统的可能性进行打分,从而对第三方支付系统的威胁树进行修剪,具体实施将在下文讨论。

4 第三方支付系统信息安全风险评估的实施

根据易观国际发布的最新数据显示, 本文拟选取两个典型的第三方支付工具,支付宝和快钱进行对比分析。

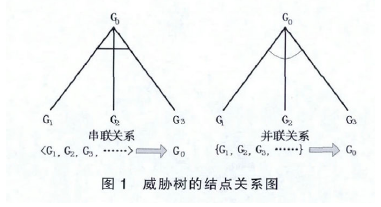

本文采取三轮专家打分法进行。 打分以概率的形式表示“高技术水平的骇客或犯罪份子”实施破坏并达到目的的可能性。【2】

通过算术平均法, 对第三轮专家打分进行计算,并以概率小于 0.1(10%)对威胁树进行修剪,从而得到以下各第三方支付工具的最小威胁树集。 如图 5、图 6 所示。

5 第三方支付平台的风险管理

结合上述两个具体的第三方支付工具的最小威胁树,提出若干风险管理建议。

第一,加强用户操作的主体性认证,增加实时性主体认证手段,如手机短信,动态口令等手段。 特别改变账户操作仅依靠密码进行的流程,从而增强安全性;目前一些主流的第三方支付工具,仅在安装数字证书,快捷支付等情况下才使用手机验证码, 因此建议在转账、更换手机、提现等操作关键操作时,额外增加实时身份验证手段。

第二,针对数字证书用户,应加强对数字证书申请、取消环节的管理,进行必要的身份认证;并且建议增加对账户登录、异地操作的实时提醒,以提高账户的安全性,而此种服务目前多数第三方支付工具尚未提供。

第三,加强对用户的教育,提醒用户识别常用的诈骗手段,如图 5 中所示的“防冒客服”以及“短信升级”等手段。

6 结束语

本文运用威胁树分析模型对第三方支付系统的安全性进行了全面评估, 并选择当前主流的第三方支付平台进行的评估实施, 并基于评估提出了针对性的安全建议和对策, 从而为用户识别和选择第三方支付工具提供了一定的参考依据。 本文的数据采用德尔菲法获取,该方法存在着一定的主观性,是未来研究应当着力改进的地方。

参考文献

[1] 中国互联网络研究中心. 中国网络支付安全状况报告 [Z].北京,2012.

[2] 金山网络公司.2011-2012 中国互联网安全研究报告[Z].

[3] 中国人民银行.《支 付机构互联网支付业务管理办法 》征求意见稿[R],2012.

[4] 赵德志.第 三方支付公司的发展与风险研究[D].北 京 :北京邮电大学,2007.

[5] GB/T 20984-2007 信 息安全技术信息安全风险评估规范 [S].2007.

[6] 王孝良 ,崔保红 ,李思其.关 于工控系统信息安全的思考与建议[J].信息网络安全,2012,(08): 36-37..

数字人民币是由中国人民银行发行的经过特殊加密的数字化、程序化的人民币现金,是我国央行开发的法定货币,与流通中的纸币、硬币具有同等支付能力。...

一、引言担保行业的发展有效缓解了我国中小企业融资难问题,银保合作的贷款模式下银行需要承担的放贷风险全部转嫁至担保机构。我国大部分担保机构规模小,资本少,其在银行合作中承担高风险,实现低收益,难以健康发展,我国为了扶持担保业的发展,逐步在各...

移动支付制度体系的优化,应综合考虑法律系统内部与外部环境因素的关联性,平衡利益冲突与价值矛盾,合理进行资源配置,发挥鼓励与约束的双重作用,以依法监管、适度监管、协同监管、创新监管推动移动支付规范化、健康化、持续化发展。...

金融作为现代经济的核心,在合理配置生产要素、促进经济又好又快发展方面发挥着重要作用。而循环经济的产业特点之一即高风险、高投入,只有提供有效的金融支持机制和手段,才能全方位地满足循环经济产业化金融需求。良好的金融体系对循环经济发展的促进作用...

简单来说,余额宝是支付宝在2013年6月推出的一种余额增值服务,把钱转入余额宝中就可获得一定的收益,旨在开启零散化理财。而在实际上,余额宝是顾客购买了一款由天弘基金提供的名为增利宝的货币基金,同时余额宝内的资金还能随时用于网购消费、余额宝...

实施国库集中支付,是我国财政资金拨款方式的一次根本性的变革。它改变了财政资金层层拨付的传统做法,通过建立的国库单一账户体系将财政资金直接拨付到收款人,实现了库款直达,有利于增强政府的宏观调控能力、强化财政监管、提高财政资金使用效益和从源头上治...

金融创新论文第三篇:新时期金融科技创新监管困境及路径探讨 摘要:面对第四次金融革命机遇,立足新发展理念和新发展格局,必须在深化金融业高水平开放和金融科技高质量发展的同时,高度注意防控系统性风险。金融科技创新在带来去中介化、信息透明化和民主化...

一、引言随着金融全球化的发展,越来越多的发展中国家和地区开始引入合格的境外机构投资者(Quali-fiedForeignInstitutionalInvestors,QFII)。在全球开放资本市场的潮流下,我国也于2002年正式实施QFII制度,并在这些年来获得了较大的发展(中国证...

跨境电子商务在第三方支付机构的牵引之下双方借助互联网的电子商务平台在开展网上交易的资金交割结算时,必须建立完备的跨境资金流、货物流、信息流的监管,尤其是第三方支付的外汇监管。...

随着科学技术的不断发展,计算机技术与网络技术得到了广泛的应用,并且产生了电子商务,在电子商务发展过程中,为了满足其支付的需求,移动支付随之产生,移动支付作为电子商务最为重要的环节,其安全性直接关系着电子商务的发展,因此,需要重视移动支付的安全性。文...